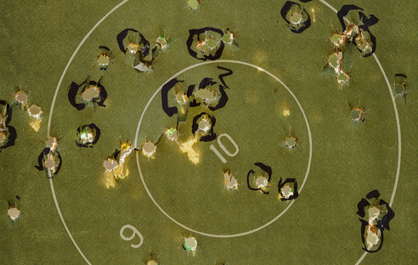

Zombiecomputer und wie Sie sie vermeiden:

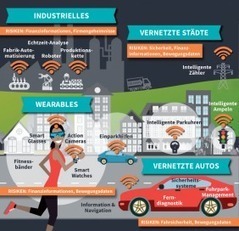

Sie haben wahrscheinlich das Wort Botnetz in letzter Zeit mehr als einmal gehört, und das überrascht kaum. Jedes verbundene Gerät kann zombifiziert werden — und Teil eines Botnetzes werden. Das schließt PCs, Smartphones, Tablets, Router, WLAN-Kühlschränke, Smart Toys und viele andere Geräte ein.

In diesem Post erklären wir, was ein Botnetz ist, was es anrichtet und wie Sie Ihre Geräte davor schützen, Teil eines Botnetzes zu werden.

Botnetze: Was sind sie?

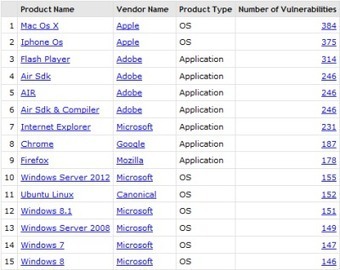

Ein Botnetz ist eine Gruppe von Geräten, die mit dem Internet verbundenen sind und mit einer bestimmten Malware infiziert wurden. Die Art von Malware, die Bots, oder Zombies, erstellt, arbeitet verdeckt, erwirbt Administratorenrechte und übergibt den Cyberkriminellen die Kontrolle, ohne sich zu verraten. Das infizierte Gerät funktioniert wie gewöhnlich – aber es folgt auch gleichzeitig den Anweisungen des Kommandeurs des Botnetzes. Zusammen bilden die infizierten Geräte eine starke Infrastruktur, mit der Cyberverbrechen begangen werden können.

Einige Botnetzkommandeure spezialisieren sich nur auf den Support und die Verbreitung des Botnetzes. Sie vermieten diese schädlichen Tools an andere Kriminelle, die mit ihnen Angriffe und andere kriminale Taten durchführen. Hier sind die vier gängigsten Wege, um ein Botnetz zu verwenden.

Learn more / En savoir plus / Mehr erfahren:

http://www.scoop.it/t/securite-pc-et-internet/?&tag=Botnet

http://www.scoop.it/t/21st-century-learning-and-teaching/?&tag=Botnet

https://twitter.com/search?src=typd&q=%23fscd

Your new post is loading...

Your new post is loading...

Mit sicheren Passwörtern private Daten schützen

Jedes Jahr erinnert der 1. Februar als "Ändere dein Passwort"-Tag Bürgerinnen und Bürger daran, ihre Passwörter zu wechseln. Passwörter sind aus dem digitalen Zeitalter nicht wegzudenken: Mit ihnen schützen wir Accounts für E-Mails und Online-Shops, Zugänge zum Online-Banking und zu sozialen Netzwerken, das eigene Smartphone und das WLAN zuhause.

Umso wichtiger ist es, all die dort hinterlegten privaten Daten mit sicheren Passwörtern vor dem Zugriff durch Dritte zu schützen – und sich diese Passwörter gut merken zu können.

Learn more / En savoir plus / Mehr erfahren:

https://www.scoop.it/t/securite-pc-et-internet/?&tag=Passwords