Your new post is loading...

Your new post is loading...

|

Scooped by

Gust MEES

|

Apple vient de corriger en urgence trois failles de sécurité majeures exploitées par un logiciel espion redoutablement performant nommé Pegasus. Mis au point par NSO Group, un... Autrement dit, des gouvernements pour qui le respect de la démocratie et des droits de l’Homme n’est pas une vertu cardinale ont vraisemblablement utilisé Pegasus pour espionner des activistes, des opposants ou encore des régimes rivaux. Des informations relevées dans le code du logiciel malveillant laissent penser que Pegasus serait actif au moins depuis la version iOS 7, qui est sortie en 2013. Si le correctif publié par Apple devrait rendre ce malware inopérant, on peut raisonnablement s’interroger sur l’existence d’autres failles zero day exploitées en toute discrétion à des fins similaires. Learn more / En savoir plus / Mehr erfahren: http://www.scoop.it/t/apple-mac-ios4-ipad-iphone-and-in-security/?tag=PEGASUS

|

Scooped by

Gust MEES

|

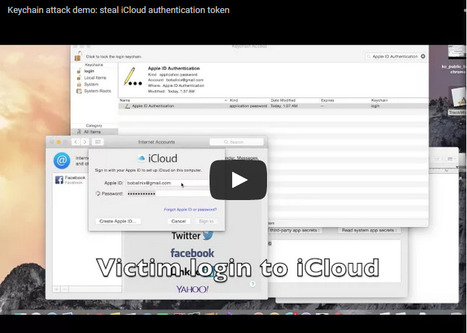

It’s become almost axiomatic that Apple devices and the apps on them are more secure than the competition. But researchers continue to blow up that notion and today a group of academics have ripped apart the securityprotections in Mac OS X and iOS to show it’s not only possible to create malware and get it onto the App Store, but it’s also feasible to launch “devastating” attacks using rogue software to steal the most sensitive personal data around, from iCloud passwords and Evernote notes to dodgy selfies and more.

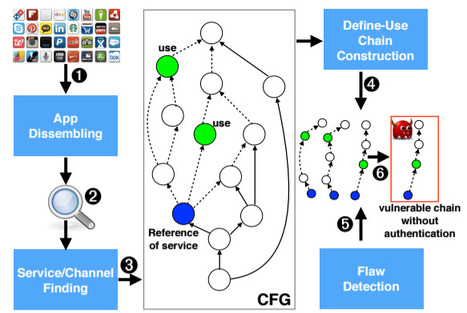

The attacks, known as unauthorized cross-app resource access or XARA, expose design flaws that allow a bad app to access critical pieces of data in other apps. As a result, Apple has struggled to fix the issues, according to apaper released today from Indiana University Bloomington, Peking University and the Georgia Institute of Technology.

En savoir plus / Merhr erfahren / Learn more:

- http://www.scoop.it/t/apple-mac-ios4-ipad-iphone-and-in-security/?tag=XARA

Des universitaires ont trouvé plusieurs vulnérabilités critiques touchant Mac OS X et iOS permettant le vol de données sensibles. Apple reste muet sur les correctifs.

Une majorité des applications vulnérables à Xara Pour les universitaires, ces problèmes sont le résultat d’un manque d’authentification des discussions d’apps à apps ou d’apps avec l’OS. Pour découvrir ces faiblesses, ils ont mis au point un scanner capable d’analyser les binaires des applications pour Mac OS X et iOS pour trouver les protections manquantes. L’étude a porté sur 1612 applications pour Mac et 200 pour iOS avec comme résultat 88,6% des applications vulnérables à la menace Xara.

En savoir plus sur http://www.silicon.fr/failles-zero-day-mac-os-x-ios-ignorees-apple-119382.html#xGFGmVDsD7JSOYei.99

En savoir plus / Merhr erfahren / Learn more:

- http://www.scoop.it/t/apple-mac-ios4-ipad-iphone-and-in-security/?tag=XARA

|

Scooped by

Gust MEES

|

Oh Oh, Apple: Alle gespeicherten Passwörter in iOS und OS X unsicher!

Megalücke bedroht iPhones: Passwörter der Keychain sind unsicher. Eine Sicherheitslücke schwersten Kalibers ist in Apples Betriebssystemen aufgetaucht. Betroffen sind diesmal iOS und OS X, also im Prinzip sämtliche Geräte des Konzerns. Die Lücke erlaubt es Angreifern, die gespeicherten Passwörter im Safari-Browser und aus installierten Apps auszulesen, etwa einer Banking-App.

Cross-App Resource Access Attacks: Schädliche App im App-Store liest Passwörter mit

Apples Betriebssysteme iOS und OS X speichern auf Webseiten und in Apps eingegebene Passwörter in der so genannten Keychain, also einem virtuellen Schlüsselbund. Einem Team von Sicherheitsexperten ist es nun gelungen, mit selbst programmierten Schad-Apps auf die gespeicherten Passwörter zuzugreifen. Die Schad-Apps hatten sie vorher in Apples App-Store eingeschleust – durch die angeblich so wasserdichten Kontrollen von Apple.

Learn more:

- http://www.scoop.it/t/apple-mac-ios4-ipad-iphone-and-in-security/?tag=XARA

|

Scooped by

Gust MEES

|

Die bisher beschriebenen Angriffe funktionieren indes nur unter Mac OS X. Unter iOS fanden die Forscher jedoch ebenfalls eine Schwachstelle in Form eines Angriffs über URL-Schemata, die auch unter Mac OS X funktioniert. Ihre Malware beanspruchte beispielsweise das Schemata für die Facebook-Anmeldung für sich. Danach starteten sie Pinterest. Die App authentifizierte sich über Facebook, welches das Token aber zunächst an die Malware weiterleitete. Die wiederum leitete das Token an Pinterest weiter und blieb so unentdeckt. Hier helfe der bereits verfügbarer API-Aufruf openURL:sourceApplication in der Pinterest-App, den es allerdings nur für iOS gebe. Außerdem weise Apple Entwickler nirgends darauf hin, dass sie sich so schützen könnten.

Die Forscher haben über 1.600 Mac- und iOS-Apps untersucht und festgestellt, das mehr als 88 Prozent mindestens für eine der entdeckten Schwachstellen anfällig sind. Sie schlagen die Entwicklung eines Scanners vor, der zweifelhafte Verbindungen meldet. .

Learn more:

.

. - http://www.scoop.it/t/apple-mac-ios4-ipad-iphone-and-in-security/?tag=XARA

|

Scooped by

Gust MEES

|

Apple's automated system is allowing for a fast response to malware threats.

|

|

Scooped by

Gust MEES

|

Well known American cryptographer Matthew Green has just announced a zero-day flaw in Apple’s iMessage, and perhaps in other online Apple services.

Green and a team of students from Johns Hopkins University in Baltimore, Maryland, figured out a cryptographic flaw in the way iPhones interact with Apple’s servers.

(To give them their due, the students are named by The Register as: Ian Miers, Christina Garman, Gabriel Kaptchuk, and Michael Rushanan.)

The hole apparently allows a determined attacker to shake loose photos and videos sent via Apple’s iMessage service by figuring out the needed cryptographic secrets bit-by-bit, photo-by-photo.

In other words, this is not a trivial attack; it doesn’t break open any of your Apple accounts to give open access to crooks; and it doesn’t let an attacker download all your digital treasures in one go.

As far as we can see, you get one photo or video each time you mount the attack, about which the abovementioned Ian Miers has tweeted “you have 14 hours to guess what the attack is.”

That tweet was 8 hours ago [as at 2016-03-21T12:30Z], so perhaps he means that Apple’s fix is coming out in six hours’ time, because the team’s paper will intentionally only be published after Apple ships its patch.

Miers also tweeted that “[t]he attack is more interesting than just attachments and affected more than just iMessage. Apple had to fix other apps, but won’t say what.”

Ah, the mystery! Learn more / En savoir plus / Mehr erfahren: http://www.scoop.it/t/apple-mac-ios4-ipad-iphone-and-in-security

|

Scooped by

Gust MEES

|

Plusieurs failles de sécurité ont été repérées par des chercheurs universitaires, celles-ci permettant de contourner la sécurité de l’application keychain, des sandbox des programmes ou encore les mesures de sécurité sur l’App Store. La famille Xara Et ce type de failles se retrouve un peu partout : selon les auteurs de l’étude, qui ont testé 200 applications choisies au hasard sur l'App Store, la grande majorité d'entre elles se révèlent vulnérables face à ces failles de sécurité. Si l’exemple de Keychain est le plus parlant, les chercheurs notent que ce type de vulnérabilités peut être utilisé pour accéder à de nombreux services et applications sur iOS et OSX. Au total, les chercheurs estiment que 88,6% des applications proposées sur l’Apple Store seraient vulnérables à ce type d’attaques.

En savoir plus / Merhr erfahren / Learn more:

- http://www.scoop.it/t/apple-mac-ios4-ipad-iphone-and-in-security/?tag=XARA

|

Scooped by

Gust MEES

|

|

Scooped by

Gust MEES

|

"Note that all the attack apps were successfully released by the Apple Stores. So, the security threats are indeed realistic."

So, it's a serious problem. And, as yet, not fixed.

The university researchers say that they first reported the vulnerability to Apple on October 15 2014, and contacted them again in November 2014 and early this year. They claimed that Apple told them that because of the complex nature of the security issue, six months' grace would be required to develop a solution.

Unfortunately, that fix has still not emerged and the researchers have chosen to go public with their findings.

For now, until a proper solution is discovered, the most secure approach might be to exercise caution about what apps you download onto your Macs and iOS devices, even if they are listed in the official iOS and Mac App Store — stick with apps from known developers.

Learn more:

.

|

Scooped by

Gust MEES

|

|Nach Angaben mehrerer Universitätsforscher sind das Sandboxing-System und die Schlüsselbundverwaltung von Apple nicht sicher. So soll es möglich sein, private Daten, Fotos und Passwörter zu klauen.

Forschern mehrerer Universitäten ist es gelungen, Sicherheitsmechanismen in Apple-Produkten zu umgehen. Sie entdeckten mehrere Lücken, über die sie von einer manipulierten App auf andere Anwendungen zugreifen konnten. Eigentlich sollte dies nicht möglich sein. Nach ihren eigenen Aussagen informierten sie Apple über die Lücken. Der Hersteller, der im vergangenen Quartal 13,6 Milliarden Dollar Gewinn machte, forderte sie auf, mindestens sechs Monate zu warten, reagierte dann aber nicht mehr. Deswegen entschieden sie sich, ihre Erkenntnisse in einem Whitepaper (PDF) zu veröffentlichen. . Learn more: . .

|

Scooped by

Gust MEES

|

Exposure will spark race between Apple and hackers...

|

Your new post is loading...

Your new post is loading...

Apple vient de corriger en urgence trois failles de sécurité majeures exploitées par un logiciel espion redoutablement performant nommé Pegasus. Mis au point par NSO Group, un...

Autrement dit, des gouvernements pour qui le respect de la démocratie et des droits de l’Homme n’est pas une vertu cardinale ont vraisemblablement utilisé Pegasus pour espionner des activistes, des opposants ou encore des régimes rivaux. Des informations relevées dans le code du logiciel malveillant laissent penser que Pegasus serait actif au moins depuis la version iOS 7, qui est sortie en 2013. Si le correctif publié par Apple devrait rendre ce malware inopérant, on peut raisonnablement s’interroger sur l’existence d’autres failles zero day exploitées en toute discrétion à des fins similaires.

Learn more / En savoir plus / Mehr erfahren:

http://www.scoop.it/t/apple-mac-ios4-ipad-iphone-and-in-security/?tag=PEGASUS