Your new post is loading...

Your new post is loading...

|

Scooped by

Gust MEES

|

Petite par la taille, cette vidéo provoque néanmoins des dégâts important : ralentissements puis plantage qui nécessite un reset du smartphone. Pour le moment, on ne sait pas si la vidéo contient un malware qui exploite une faille dans iOS. Une chose est sûre, la dite vidéo circule massivement après avoir été diffusée sur le pendant russe de Facebook, VKontakte. Learn more / En savoir plus / Mehr erfahren: http://www.scoop.it/t/apple-mac-ios4-ipad-iphone-and-in-security

|

Scooped by

Gust MEES

|

|

Scooped by

Gust MEES

|

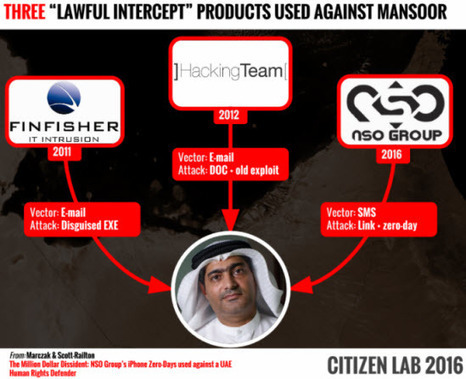

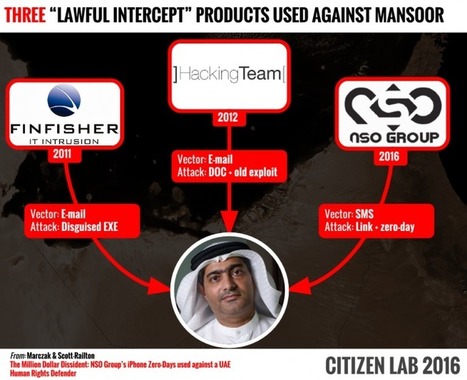

Après que le smartphone d’un dissident et militant des Droits de l’Homme aux Emirats Arabes Unis ait été attaqué, Apple a rapidement réagi en lançant un correctif pour contrer cette nouvelle vulnérabilité.

Militant des Droits de l’Homme aux Emirats Arabes Unis, Ahmed Mansoor a été à l'origine de la découverte de nouvelles vulnérabilités sur iOS. Il raconte avoir reçu un étrange SMS lui demandant de cliquer sur un lien Web. Mais au lieu de tomber dans le panneau, il transfère le message au Citizen Lab de l’Université de Toronto.

Les experts se penchent sur la question en impliquant des chercheurs de Lookout. Au final, ils ont déterminé que si Ahmed Mansoor avait cliqué sur le lien, l’attaque aurait exploité trois vulnérabilités présentes sur iOS. A noter que l’iPhone en question était à jour. « Une fois infecté, le téléphone serait devenu un véritable espion, capable d’utiliser seul la caméra et le microphone afin de surveiller l’activité alentour, mais aussi enregistrer les appels WhatsApp ou Viber ainsi que les messages envoyés par les applications, sans oublier d’enregistrer ses déplacements et localisations », peut-on lire dans un rapport dévoilé par Citizen Lab.

Learn more / En savoir plus / Mehr erfahren: http://www.scoop.it/t/apple-mac-ios4-ipad-iphone-and-in-security

|

Scooped by

Gust MEES

|

0day iPhone – Trois failles de sécurité identifiées sur iOS peuvent prendre le contrôle d’un appareil Apple en un seul clic.

Trois failles de sécurité de IOS (0day iPhone) collectivement nommées TRIDENT ont été identifiées par la société Lookout conjointement avec le laboratoire Citizen Lab de l’Université de Toronto au Canada. Selon les experts en sécurité mobile, iOS a fait l’objet d’une attaque mobile sophistiquée, ciblée et persistante utilisant trois vulnérabilités appelées TRIDENT. Trident forme une attaque en chaine qui est capable de défier et d’affaiblir les sécurités mises en place par Apple. L’attaque permet à un adversaire de s’introduire dans un appareil iPhone/iPad et d’espionner discrètement ses victimes en récupérant de l’information de diverses applications telles que Gmail, Facebook, Skype, WhatsApp, Calendar, FaceTime, Line, Mail.Ru, … Learn more / En savoir plus / Mehr erfahren: http://www.scoop.it/t/apple-mac-ios4-ipad-iphone-and-in-security

|

Scooped by

Gust MEES

|

La faille, qui touche aussi bien les iPhones que les iPad et les Mac, menace notamment la confidentialité de vos codes et mots de passe. Le fiasco pourrait être de même ampleur que pour Stagefright, la faille critique qui avait fait trembler les utilisateurs d'Android. Dans un post de blog, Tyler Bohan, un chercheur en sécurité informatique de l'entreprise Cisco Talos, il existerait actuellement une faille de sécurité importante dans iOS et Mac OS X, qui permettrait notamment à un pirate de récupérer un mot de passe d'iPhone simplement à partir de l'envoi d'un iMessage ou d'un MMS.

Comment cette faille fonctionne-t-elle ? Selon le chercheur, il suffit qu'un individu mal intentionnéenvoie sur votre appareil, par message multimédia, un petit programme qu'il aura intégré dans une image de format TIFF.

Une fois le message reçu sur votre appareil, le programme en question s'exécute alors tout seul, même si vous n'ouvrez pas le message en question. Il exploite alors une faille dans l'interface de programmation applicative (API) qui gère les données image (imageIO) qui lui permet d'accéder à des données auxquelles un programme de ce type n'est pas censé accéder, telles que vos mots de passe de réseau wi-fi ou de messagerie. Learn more / En savoir plus / Mehr erfahren: http://www.scoop.it/t/apple-mac-ios4-ipad-iphone-and-in-security

|

Scooped by

Gust MEES

|

|

Scooped by

Gust MEES

|

Des chercheurs de SentinelOne ont mis au jour une importante faille de sécurité qui touche presque la totalité des versions d'iOS et de Mac OS X. Cette dernière permet de réécrire la mémoire afin de prendre le contrôle d'un Mac ou d'un appareil sous iOS et d'exécuter des commandes illicites. Là où le bât blesse, est que ce type d'attaque est difficilement décelable, il est donc possible d'être infecté sans s'en rendre compte et réagir.

Cette vulnérabilité découverte début 2015 et présentée à Apple en janvier 2016 a été corrigée sur les dernières versions d'iOS 9.3 et OS X 10.11.4, vous n'avez pas effectué ces MAJ, on ne peut donc que vous recommander de le faire. L'utilisation de cette faille est complexe et n'est pas du ressort de tout le monde, à ce jour selon les chercheurs de SentinelOne aucun virus ne semble l'exploiter. Learn more / En savoir plus / Mehr erfahren: http://www.scoop.it/t/apple-mac-ios4-ipad-iphone-and-in-security

|

Scooped by

Gust MEES

|

Des chercheurs en sécurité ont découvert ce qu’ils pensent être la toute première attaque par ransomware ou rançongiciel ciblant les utilisateurs de Mac d’Apple. Cette menace est actuellement active sur Internet et se diffuse via un logiciel de téléchargement de fichiers Torrent.

Cette attaque a été détectée en toute fin de semaine dernière par des chercheurs de Palo Alto Networks. Ces derniers ont donc identifié un ransomware, "KeRanger", dissimulé au sein d’un client BitTorrent populaire sous OS X, Transmission.

400 dollars pour récupérer ses fichiers Learn more / En savoir plus / Mehr erfahren: http://www.scoop.it/t/apple-mac-ios4-ipad-iphone-and-in-security/?tag=RANSOMWARE http://www.scoop.it/t/ict-security-tools/?tag=Ransomware

|

Scooped by

Gust MEES

|

|

|

Scooped by

Gust MEES

|

Si vous ne mettez pas à jour régulièrement vos appareils, voici une excellente raison de le faire cette fois. iOS 10.1 pour les appareils iOS et macOS 10.12.1 pour les Mac corrigent une faille de sécurité potentiellement très dangereuse : afficher un banal fichier JPEG ou un document PDF pouvait permettre d’exécuter du code. Un vecteur d’attaque très simple : il suffit d’afficher le fichier dans le navigateur, par exemple, pour exécuter le code malveillant. Learn more / En savoir plus / Mehr erfahren: http://www.scoop.it/t/apple-mac-ios4-ipad-iphone-and-in-security

|

Scooped by

Gust MEES

|

Apple vient de corriger en urgence trois failles de sécurité majeures exploitées par un logiciel espion redoutablement performant nommé Pegasus. Mis au point par NSO Group, un... Autrement dit, des gouvernements pour qui le respect de la démocratie et des droits de l’Homme n’est pas une vertu cardinale ont vraisemblablement utilisé Pegasus pour espionner des activistes, des opposants ou encore des régimes rivaux. Des informations relevées dans le code du logiciel malveillant laissent penser que Pegasus serait actif au moins depuis la version iOS 7, qui est sortie en 2013. Si le correctif publié par Apple devrait rendre ce malware inopérant, on peut raisonnablement s’interroger sur l’existence d’autres failles zero day exploitées en toute discrétion à des fins similaires. Learn more / En savoir plus / Mehr erfahren: http://www.scoop.it/t/apple-mac-ios4-ipad-iphone-and-in-security/?tag=PEGASUS

|

Scooped by

Gust MEES

|

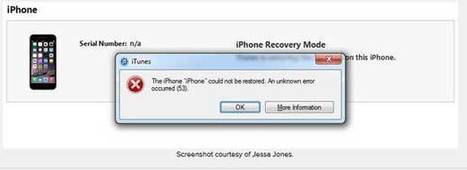

Apple corrige en urgence trois vulnérabilités zero day sur iOS qui ont permis à un logiciel espion de passer sous les radars pendant des années

Des chercheurs en sécurité ont découvert trois vulnérabilités dans iOS qui permettent à un attaquant d’installer un logiciel espion ou tout autre logiciel malveillant sur un iPhone cible. Dans le rapport décrivant les circonstances de la découverte de ces exploits ainsi que leurs mécanismes, Citizen Lab, une émanation de l’université de Toronto (Canada), explique avoir été contacté par Ahmed Mansoor, un défenseur des droits de l’homme qui vit aux Émirats arabes unis et lauréat du Martin Ennals Award (le « prix Nobel pour les droits de l’homme »). Le 10 et 11 août de l’année en cours, Ahmed a reçu des messages SMS sur son iPhone, promettant de lui faire parvenir de « nouveaux secrets » sur les détenus torturés dans les prisons des Émirats arabes unis s’il cliquait sur le lien fourni dans le message. Au lieu de cliquer dessus, Ahmed a eu le réflexe de faire parvenir le message à des chercheurs en sécurité (ceux de City Lab dans le cas d’espèce).

Les chercheurs ont reconnu le lien comme appartenant à une infrastructure d’exploit du NSO Group, une entreprise israélienne, fondée en 2010 par Omri Lavie et Shalev Hulio, qui s’est spécialisée dans l’assistance technique aux gouvernements pour l’espionnage de terminaux mobiles et développe des « armes numériques » à l’instar du logiciel espion Pegasus. Depuis 2014, NSO Group est passé sous l’étendard du fonds d’investissement américain Francisco Partners Management contre 120 millions de dollars. Learn more / En savoir plus / Mehr erfahren: http://www.scoop.it/t/apple-mac-ios4-ipad-iphone-and-in-security

|

Scooped by

Gust MEES

|

Nouvelle vulnérabilité affectant MacOS et iOS, à partir d'une simple image

Sécurité : Dans un nouveau patch publié par Apple, la société corrige une faille permettant à un attaquant d’exécuter du code potentiellement malveillant sur la machine ciblée. Pour cela, celui si peut se contenter d’exploiter une faille dans la façon dont les terminaux Apple traitent les images au format .tiff. Learn more / En savoir plus / Mehr erfahren: http://www.scoop.it/t/apple-mac-ios4-ipad-iphone-and-in-security

|

Scooped by

Gust MEES

|

Des logiciels malveillants spécialement pensés pour infecter les ordinateurs d'Apple se multiplient. Piqûre de rappel : les Mac ne sont pas infaillibles. Deux logiciels malveillants, autrement appelés «malwares», destinés au système d’exploitation Apple OS X, ont été repérés cette semaine. La réputation de la marque à la pomme, considérée comme étant bien plus sûre que ses concurrents, risque d’en prendre un coup. Le logiciel malveillant OSX/Keydnap a été découvert le 6 juillet par ESET, une société spécialisée dans la sécurité des systèmes informatiques. Il serait présent en pièce jointe dans certains mails indésirables ou téléchargé par mégarde à partir de sites non sécurisés. Une fois installé sur l’ordinateur, il se présente sous la forme d’un fichier ZIP. Il demande le mot de passe de la session active et le tour est joué. Le pirate aux manettes peut récupérer les identifiants et mots de passe des logiciels installés sur l’ordinateur et peut aussi accéder à ceux des services en ligne des internautes. Cependant, les appareils équipés de la protection Gatekeeper seraient en mesure de bloquer l’attaque. Learn more / En savoir plus / Mehr erfahren: http://www.scoop.it/t/apple-mac-ios4-ipad-iphone-and-in-security/?tag=Keydnap+Malware+Steals+Keychain+Passwords

|

Scooped by

Gust MEES

|

Kieran Claessens (19 ans) a découvert une faille dans iCloud d'Apple. Il en a abusé pour atteindre facilement les comptes d'autres utilisateurs. Apple a reconnu la brèche et l'a entre-temps colmatée. Grâce à sa trouvaille, le jeune Belge figure à présent dans le 'Hall of Fame' de l'entreprise. Learn more / En savoir plus / Mehr erfahren: http://www.scoop.it/t/apple-mac-ios4-ipad-iphone-and-in-security

|

Scooped by

Gust MEES

|

Décidément les chercheurs du Palo Alto Networks ont fort à faire ces dernières semaines. Après le ransomware KeRanger détecté sur MacOSX, c'est au tour d'iOS d'être touché par un nouveau malware. Toutefois, AceDeceiver fait dans la nouveauté. Au lieu d'essayer de leurrer les systèmes d'Apple, ce dernier a trouvé un moyen de pénétrer iOS sans même avoir besoin d'un quelconque certificat.

Habituellement lorsqu'un utilisateur achète et télécharge des applications depuis iTunes/App Store, la boutique demande obligatoirement un code d'autorisation afin d'approuver et de sécuriser l'installation.

Dans le cas de cette attaque, les hackers ont exploité une faille pour récupérer le code généré par iTunes. De cette manière, ils peuvent installer n'importe quelle application souhaitée sur appareil. Ils ont par la suite développé un logiciel qui simule le comportement d'un client iTunes cela permet de leurrer le système qui pense que l'application a bien été achetée et qu'elle est sécurisée. L'installation de l'application corrompue ce fait alors sans aucun problème sur votre appareil.

Ce type d'attaque "man in the middle" est très problématique car quand bien même les applications corrompues sont supprimées de l'App Store, la faille reste accessible. Learn more / En savoir plus / Mehr erfahren: http://www.scoop.it/t/apple-mac-ios4-ipad-iphone-and-in-security http://www.scoop.it/t/apple-mac-ios4-ipad-iphone-and-in-security/?tag=AceDeceiver

|

Scooped by

Gust MEES

|

|

Your new post is loading...

Your new post is loading...

Pour le moment, on ne sait pas si la vidéo contient un malware qui exploite une faille dans iOS. Une chose est sûre, la dite vidéo circule massivement après avoir été diffusée sur le pendant russe de Facebook, VKontakte.

Learn more / En savoir plus / Mehr erfahren:

http://www.scoop.it/t/apple-mac-ios4-ipad-iphone-and-in-security