Your new post is loading...

Your new post is loading...

|

Scooped by

Gust MEES

|

Das Internet der Dinge entpuppt sich mehr und mehr als Sicherheitsrisiko für die heutige IT-Landschaft. Denn Cyberkriminelle nutzen schlecht gesicherte Smart-Home-Geräte für ihre Attacken aus.

Dass das Internet der Dinge mit seinen unzähligen vernetzten Geräten eine ungeheure Angriffsfläche für Cyberattacken bietet, ist ein offenes Geheimnis. Wie schlecht es um die vernetzte Welt der Gadgets und smarten Helferlein aber wirklich bestellt ist, haben nun die Sicherheitsexperten von Kaspersky Labs in einer Studie ermittelt. Demzufolge waren im ersten Halbjahr 2018 IoT-Geräte weltweit den Angriffen von mehr als 120.000 unterschiedlichen Malware-Varianten ausgesetzt. Dies entspricht dem dreifachen Wert des gesamten Vorjahres 2017.

Learn more / En savoir plus / Mehr erfahren: https://www.scoop.it/t/securite-pc-et-internet/?&tag=iot

|

Scooped by

Gust MEES

|

Der JIT-Compiler, der Microsofts Edge-Browser von Angriffscode aus dem Web isolieren soll, lässt sich selbst zum Einschleusen von Angriffscode missbrauchen. Google hat die dazugehörige Lücke nun veröffentlicht, ohne dass Microsoft Zeit zum Patchen hatte.

Um zu verhindern, dass Angreifer über den Windows-eigenen Browser Edge Schadcode ausführen können, verfügt dieser über Exploit-Schutz-Funktionen namens Code Integrity Guard (CIG) und Arbitrary Code Guard (ACG). ACG verwendet einen Just-in-Time-Compiler in einem eigenen Prozess und soll sicherstellen, dass der von CIG geladene und als vertrauenswürdig verifizierte Code nicht vor der Ausführung im Speicher modifiziert wird, um böse Dinge zu tun. ACG soll also den aus dem Web geladenen Code isolieren, damit dieser den Browser-Prozess nicht dazu missbrauchen kann, Schaden auf dem System anzurichten. Leider steckt gerade im JIT-Compiler des ACG-Schutzmechanismus eine Schwachstelle. Learn more / En savoir plus / Mehr erfahren: https://www.scoop.it/t/securite-pc-et-internet/?&tag=Browsers

|

Scooped by

Gust MEES

|

Have you watched a YouTube video lately in a country where English is widely used?

If so, we’re willing to bet that you’ve seen an advert for Grammarly, an online spelling and grammar checker.

In fact, we’ll suggest you’ve seen the Grammarly ad many times, perhaps even very many times – we certainly have.

The ads seem to be working, with the product currently closing in on 1,000,000 installs in Firefox, and already claiming more than 10,000,000 in Chrome.

As the product pitch in the Firefox add-on store explains:

Once you register your new account, you will start to receive weekly emails with personalized insights and performance stats (one of our most popular new features). Working on a large project, an essay, or a blog post? No sweat. You can create and store all of your documents in your new online editor.

In other words, your Grammarly account ends up knowing a lot about you, and holding copies of a lot of what you’ve written.

A security hole in Grammarly could therefore tell crooks much more about you than you’d like them to know. Learn more / En savoir plus / Mehr erfahren. https://www.scoop.it/t/securite-pc-et-internet/?&tag=Grammarly

|

Scooped by

Gust MEES

|

Google says that it is getting better than ever at protecting Android users against bad apps and malicious developers.

In fact, in a recent post on the Android Developers blog, the company boasts that it removed a record number of malicious apps from the official Google Play store during 2017.

How many apps did Google remove from its app marketplace after finding they violated Google Play store policies? More than 700,000. That’s an impressive 2000 or so every day, and 70% more than the number of apps removed in 2016.

Furthermore, Google says it is getting better at proactively protecting Android users from the growing menace of mobile malware:

“Not only did we remove more bad apps, we were able to identify and action against them earlier. In fact, 99% of apps with abusive contents were identified and rejected before anyone could install them. This was possible through significant improvements in our ability to detect abuse – such as impersonation, inappropriate content, or malware – through new machine learning models and techniques.”

Furthermore, Google claims it banned more than 100,000 developer accounts controlled by “bad actors” who had attempted to create new accounts and publish yet more malicious apps. Learn more / En savoir plus / Mehr erfahren: https://gustmees.wordpress.com/2014/03/05/often-asked-questions-are-there-cyber-security-dangers-with-apps-and-whats-about-privacy/ https://www.scoop.it/t/securite-pc-et-internet/?&tag=Android

|

Scooped by

Gust MEES

|

Microsoft has warned users that its patches for the dangerous Meltdown CPU bug won't reach them if their third-party antivirus hasn't been updated to support this week's Windows security update.

By now Windows users should have received the patches Microsoft released yesterday to plug the widespread Meltdown bug and its companion Spectre, which expose most computers and phones to speculative execution side-channel attacks that affect chips from Intel, AMD, and Arm.

Microsoft released software updates for Internet Explorer, Microsoft Edge, Windows, and SQL Server, but customers will also need to apply firmware updates from their respective hardware vendors too.

Surface and Surface Book users can expect an automatic firmware update from Microsoft but those with other hardware will need to check with their vendors. Learn more / En savoir plus / Mehr erfahren: https://www.scoop.it/t/securite-pc-et-internet/?&tag=Meltdown+and+Spectre+Attacks https://gustmeesde.wordpress.com/2014/12/16/browser-sind-das-einfallstor-fur-malware-sind-eure-browser-up-to-date/ https://gustmeesde.wordpress.com/2014/12/26/programme-die-auf-jeden-neuen-pc-und-smartphones-gehoren/

|

Scooped by

Gust MEES

|

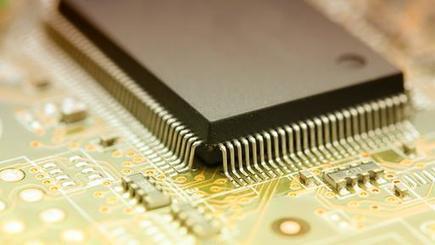

Die Sicherheitslücke ist möglicherweise in Milliarden Geräten weltweit zu finden: Vom klassischen PC über Notebooks bis hin zu Smartphones. Wer ist betroffen? Und gibt es eine Lösung? Jörg Brunsmann gibt Antworten.

|

Scooped by

Gust MEES

|

Microsoft has warned users that its patches for the dangerous Meltdown CPU bug won't reach them if their third-party antivirus hasn't been updated to support this week's Windows security update.

By now Windows users should have received the patches Microsoft released yesterday to plug the widespread Meltdown bug and its companion Spectre, which expose most computers and phones to speculative execution side-channel attacks that affect chips from Intel, AMD, and Arm.

Microsoft released software updates for Internet Explorer, Microsoft Edge, Windows, and SQL Server, but customers will also need to apply firmware updates from their respective hardware vendors too.

Surface and Surface Book users can expect an automatic firmware update from Microsoft but those with other hardware will need to check with their vendors. Learn more / En savoir plus / Mehr erfahren: https://www.scoop.it/t/securite-pc-et-internet/?&tag=Meltdown+and+Spectre+Attacks

|

Scooped by

Gust MEES

|

Mozilla confirms everybody's worst fears

In research published online late last night, Google didn't provide specific ways in which an attack could take place, but many security experts that looked over the Meltdown and Spectre academic papers said that web-based attacks are possible, and not just attacks using locally-delivered malicious code.

Hours after Google's announcement, Mozilla confirmed everybody's worst fear, that both Meltdown and Spectre are remotely exploitable by embedding attack code in mundane JavaScript files delivered via web pages.

"Our internal experiments confirm that it is possible to use similar techniques from Web content to read private information between different origins," said Luke Wagner, a software engineer with the Mozilla Foundation.

Firefox added Meltdown and Spectre mitigations in November 2017

Details about the Meltdown and Spectre flaws had been shared with Mozilla since last year, and Wagner says that Firefox 57, released in mid-November, already includes some countermeasures.

Both Meltdown and Spectre are side-channel attacks that produce leak memory data. They both rely on the ability to very precisely measure time to deliver exploits that leak memory data.

To hinder the attacks' efficiency, Mozilla says it reduced the precision of Firefox's internal timer functions. This is not a full mitigation, but just an efficient and clever workaround. Learn more / En savoir plus / Mehr erfahren: https://www.scoop.it/t/securite-pc-et-internet https://www.scoop.it/t/securite-pc-et-internet/?&tag=Meltdown+and+Spectre+Attacks

|

Scooped by

Gust MEES

|

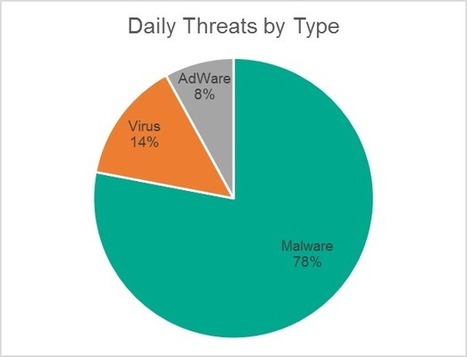

Woburn, MA – December 14, 2017 – The number of new malicious files processed by Kaspersky Lab’s in-lab detection technologies reached 360,000 a day in 2017, which is 11.5 percent more than the previous year. After a slight decrease in 2015, the number of malicious files detected every day is growing for the second year in the row.

The number of malicious files detected daily reflects the average activity of cybercriminals involved in the creation and distribution of malware. This figure was calculated for the first time in 2011, when the total equaled only 70,000. Since then, it has grown five-fold, and as the 2017 data shows, it is still increasing.

Most of the files identified as dangerous fall into the malware category (78 percent); however, viruses – whose prevalence significantly dropped 5-7 years ago, due to their complex development and low efficiency – still constitute 14 percent of daily detections. The remaining files are advertising software, which is not considered malicious by default but in many instances can cause private information exposure and other risks. Protection against this kind of threat is essential for a better user experience. Learn more / En savoir plus / Mehr erfahren: https://www.scoop.it/t/securite-pc-et-internet/?&tag=2017

|

Scooped by

Gust MEES

|

|

Scooped by

Gust MEES

|

Ein internationales Forscherteam hat die Leistungsfähigkeit von Datenschutz-Tools für Internet-Browser untersucht. Während viele Anti-Tracking-Erweiterung einen deutlichen Mehrwert liefern, entpuppen sich andere als Schlangenöl. Learn more / En savoir plus / Mehr erfahren: https://www.scoop.it/t/securite-pc-et-internet/?&tag=Privacy

|

Scooped by

Gust MEES

|

Die Seiten erfassen einfach alles: was Sie eingeben, wo Sie draufklicken und sogar wohin Sie Ihre Maus bewegen; ähnlich wie ein Keylogger. Für eine Leistungsdiagnose macht vieles davon Sinn: wenn Sie eine Webseite betreiben, die über unzählige Seiten verfügt, müssen Sie herausfinden, was genau die Besucher machen und ob Seiten beschädigt sind oder nicht wie gewollt funktionieren.

Probleme treten allerdings auf, weil die Software in der Lage ist, eine große Informationsmenge zu tracken, die nicht unbedingt nützlich für die Entwickler der Webseite ist und weil Drittparteien Zugriff auf diese Information haben. Eine Forschergruppe der Princeton University berichtete wie folgt über das Phänomen: „Die Sammlung der Seiteninhalte mithilfe von Replay-Skripten von Drittparteien kann dazu führen, dass sensible Informationen wie der Gesundheitszustand des Nutzers, Kreditkartendetails und andere persönliche Informationen als Teil der Erfassung in die Hände von Drittparteien geraten. Das kann dazu führen, dass User zum Beispiel Opfer von Identitätsdiebstahl oder Online-Betrug werden.„

Um mehr über die Funktionsweise derartiger Software zu erfahren, sollten Sie sich folgendes Video ansehen:

Durch diese Art von Aufzeichung werden zusätzliche Informationen offenbart, die den Nutzer im Falle eines Datenlecks gefährden könnten. Der Untersuchung zufolge, kann die Software:

Passwörter aufzeichnen. Obwohl die Entwickler versucht haben, alle Passwörter nach Eingabe sofort zu entfernen, funktionierte dies im Falle der mobilen Version der Seite nur bedingt.

Vertrauliche Daten wie Kreditkartennummern und Geburtsdaten erfassen.

Daten erfassen, die in Textfelder eingegeben werden, auch wenn diese nicht abgeschickt werden – in anderen Worten: selbst dann, wenn Sie nicht auf „Suchen“ oder „Abschicken“ klicken oder die Eingabetaste drücken. Learn more / En savoir plus / Mehr erfahren: https://www.scoop.it/t/securite-pc-et-internet/?&tag=Session-Replay+Scripts

|

Scooped by

Gust MEES

|

Ein Captcha-Plugin mit eingebauter Hintertür ist auf 300.000 WordPress-Seiten aktiv. Mittlerweile ist eine bereinigte Version erschienen. Das Vertrauen in den Entwickler bröckelt weiter.

Das WordPress-Plugin Captcha hatte eine Backdoor eingebaut, über die Betrüger auf WordPress-Seiten zugreifen können. Davor warnen Sicherheitsforscher von WordFence. Die Version 4.4.5 von Captcha soll die Hintertür nicht mehr enthalten.

Captcha kommt auf 300.000 WordPress-Seiten aktiv zum Einsatz. Nutzer sollten sicherstellen, dass sie die aktuelle Ausgabe installiert haben – den Sicherheitsforschern zufolge ist die Backdoor seit der Version 4.3.7 mit an Bord. Nun darf der Entwickler das Plugin nur noch mit vom WordPress-Team abgesegneten Updates aktualisieren. Die verseuchte Version wurde automatisch an Nutzer ausgespielt. Betrachtet man den Entwickler Simplywordpress näher, schrumpft das Vertrauen weiter und es liegt nahe, das Plugin dauerhaft zu entfernen. Learn more / En savoir plus / Mehr erfahren: https://www.scoop.it/t/securite-pc-et-internet/?&tag=WordPress

|

|

Scooped by

Gust MEES

|

Geleistete Lösegeldzahlungen sind nur die Spitze des Eisbergs und nehmen sich im Vergleich zu den übrigen (Folge-)Kosten einer Infektion eher gering aus. Die eigentlichen Schadenssummen umfassen auch andere Kosten:

Datenverlust

Ausfallzeiten

Ersatz / Neuaufsetzen von Infrastruktur

Produktivität

Kosten für IT-Forensik

Reputationsschäden

Leib und Leben - gerade in Fällen, in denen Krankenhäuser und Pflegeeinrichtungen betroffen sind.

Nach einer Studie von CyberSecurity Ventures, einem der weltweit führenden Forschungsunternehmen der Internetwirtschaft, wird sich die gesamte weltweite Schadenssumme für das Jahr 2017 schätzungsweise um oder über fünf Millarden Dollar bewegen. Das bedeutet einen Anstieg um das fünffache der Schadenssumme von 2016. Experten prognostizieren hier einen weiteren Anstieg bis auf das 15-fache innerhalb der kommenden zwei Jahre: Um 2019 herum könnten es Schäden in Höhe von über 11.5 Milliarden Dollar sein.

Werfen wir einen Blick auf die prominentesten Vertreter der Gattung Ransomware und darauf, wie solche astronomischen Schadenssummen zustande kommen. Die nachfolgende Tabelle enthält Hinweise auf ein bestimmtes Verhaltensmuster, nach dem sich Malware-Autoren zunehmen auf Wirtschaftszweige kontentrieren, in denen die Absicherung wichtiger Kundendaten einen hohen Stellenwert hat.

Die Tatsache, dass Lösegelder gezahlt werden und dass hier massive Imageschäden angerichtet werden, unterstreicht, dass diese Strategie Wirkung zeigt. Petna bildet hier eine Ausnahme, da dieser Schädling nie dazu gefdacht war, Profit zu generieren. Stattdessen war Petnas Ziel, betroffene Betriebe lahmzulegen. Learn more / En savoir plus / Mehr erfahren: https://www.scoop.it/t/securite-pc-et-internet/?&tag=RANSOMWARE

|

Scooped by

Gust MEES

|

Découverts par l'équipe de sécurité de Google les détails techniques de la faille ont été rendus publics mais le patch pour la corriger n'est pas encore prêt.

Une nouvelle faille de sécurité a été découverte dans le navigateur Edge et Microsoft en a été informé l'année dernière. Toutefois les développeurs Microsoft ont trop tardé à mettre en place un correctif pour corriger le problème.

L'équipe de chercheurs en sécurité de Google Project Zero suit une procédure bien particulière lorsqu'une faille est découverte dans un logiciel. Il informe tout d'abord l'éditeur sans divulguer la faille publiquement pour que celui-ci ait le temps de la corriger. Après un certain délai, que le correctif soit disponible ou non, la faille est rendue publique. Learn more / En savoir plus / Mehr erfahren: https://www.scoop.it/t/securite-pc-et-internet/?&tag=Browsers

|

Scooped by

Gust MEES

|

Grammarly has fixed a security bug in its Chrome extension that inadvertently allowed access to a user's account -- including their private documents and data.

Tavis Ormandy, a security researcher at Google's Project Zero who found the "high severity" vulnerability, said the browser extension exposed authentication tokens to all websites.

That means any website can access a user's documents, history, logs, and other data, the bug report said.

"I'm calling this a high severity bug, because it seems like a pretty severe violation of user expectations," said Ormandy, because "users would not expect that visiting a website gives it permission to access documents or data they've typed into other websites."

In proof-of-concept code, he explained how to trigger the bug in four lines of code.

More than 22 million users have installed the grammar-checking extension.

Ormandy filed his bug report Friday, subject to a 90-day disclosure deadline -- as is the industry standard. Grammarly issued an automatic update Monday to fix the issue.

Ormandy has in recent months examined several vulnerable web browser extensions. Earlier this year, he found a remote code execution flaw in the Cisco WebEx Chrome extension, and a data-stealing bug in the popular LastPass password manager.

A spokesperson for Grammarly did not immediately return a request for comment.

Learn more / En savoir plus / Mehr erfahren: https://www.scoop.it/t/securite-pc-et-internet/?&tag=DATA-BREACHES

|

Scooped by

Gust MEES

|

Meltdown und Spectre: Nach diesen Updates müssen Sie Ausschau halten

Das Problem mit der CPU-Schwachstelle weitet sich aus. Welche Geräte müssen mit Updates ausgestattet werden? Und wie wissen Sie, welches Update das richtige ist? PCtipp zeigt auf.

von Florian Bodoky, Alexandra Lindner, dpa05.01.2018 (Letztes Update: 08.01.2018)

Update (8. Januar 2018)

Die festgestellten CPU-Schwachstellen haben in den letzten Tagen einigen Wirbel verursacht (siehe unten). Hersteller und Software-Unternehmen haben sich nun drangemacht, die Lücken so gut es geht zu schliessen. Es ist anzunehmen, dass Intel selbst in den kommenden Tagen noch nachzieht und einen Patch auf Hardware-Ebene lanciert.

Was ist nun zu tun?

Um Ihre Windows- und Apple-Geräte zu schützen, sollten Sie die entsprechenden Updates, die Microsoft und Apple bereits anbieten, herunterladen und installieren, sofern dies nicht automatisch geschieht.

Wie geht das? Welches Update ist das richtige?

Windows (7, 8.1, 10)

Bei Geräten, die unter Windows laufen, sollten Sie erst feststellen, ob das entsprechende Update nicht automatisch heruntergeladen und installiert wurde.

Drücken Sie Windowstaste+i, um in die Einstellungen zu gelangen.

Suchen Sie nach Update und wählen Sie Updateverlauf anzeigen.

Überprüfen Sie, ob das entsprechende Update heruntergeladen wurde. Wie das Update für Ihre Windows-Version und Ihr Build heisst, erfahren Sie hier (Windows 10) und hier (Windows 7 und 8.1).

Welchen Build habe ich denn?

Um herauszufinden, welchen Build von Windows 10 Sie haben, gehen Sie folgendermassen vor:

Drücken Sie Windowstaste+R.

Geben Sie winver ein und drücken Sie Enter.

Nun geht ein Fenster auf, die Ihnen unter anderem Ihre Build-Version anzeigt.

Apple

Bei macOS-Geräten aktualisieren Sie einfach auf die OS-Version 10.13.2.

Bei iOS-Geräten wie dem iPhone oder iPad aktualisieren Sie auf iOS 11.2.1.

Learn more / En savoir plus / Mehr erfahren: https://www.scoop.it/t/securite-pc-et-internet/?&tag=Meltdown+and+Spectre+Attacks https://gustmeesde.wordpress.com/2014/12/16/browser-sind-das-einfallstor-fur-malware-sind-eure-browser-up-to-date/ https://gustmeesde.wordpress.com/2014/12/26/programme-die-auf-jeden-neuen-pc-und-smartphones-gehoren/

|

Scooped by

Gust MEES

|

Weil das Problem auf Prozessorebene liegt, betrifft es auch alle gängigen Betriebssysteme. Laut Daniel Gruss ist es den Grazer Forschern gelungen, unter Linux und macOS alles auszulesen, was im Arbeitsspeicher der Rechner abgelegt war, unter Windows "das meiste".

Dadurch, dass auch ARM-Prozessoren betroffen sind, finden sich die Schwachstellen auch auf Mobilgeräten. Google immerhin hat gemeldet, dass das Problem mit seinem jüngsten Android-Update vom 1. Januar behoben worden sei. Da aber längst nicht alle Hersteller ihre Android-Geräte zeitnah mit solchen Updates versorgen, dürfte die Mehrheit der Android-Smartphones und -Tablets noch ungeschützt sein. Apple hat sich zum Schutzstatus seiner Geräte bis zum Donnerstagmittag noch nicht geäußert.

Was kann passieren?

"Spectre" und "Meltdown" hebeln Sicherheitsmechanismen aus, die verhindern sollen, dass Programme beliebig Daten aus dem Speicher eines Computers abrufen können. Ist die Sicherung ausgetrickst, kann entsprechende Software auf eigentlich geschützte Speicherbereiche anderer Programme oder des Betriebssystems zugreifen und so zum Beispiel Passwörter und Krypto-Schlüssel auslesen.

Wie funktioniert das?

Das Problem basiert auf einer Prozessortechnik, die als "Speculative Execution" bezeichnet wird. Der Prozessor versucht dabei, die als Nächstes folgenden Arbeitsschritte vorherzusehen und so seine Leistung zu optimieren.

Daniel Gruss erklärt das so: "Ein Prozessor produziert nonstop Daten, ähnlich wie in der der echten Welt eine Fabrik die ganze Zeit Produkte herstellt. Alles läuft gleichzeitig und parallel ab. Da kann es vorkommen, dass etwas produziert wird, das später nicht gebraucht wird, etwa in Form eines Päckchens. Wenn die Fabrik später entscheidet 'Dieser Teil des Produkts wird nicht an den Kunden ausgeliefert', ist das möglich - das Päckchen landet dann im Hinterhof der Fabrik im Müll. Unseren Angriff kann man sich so vorstellen, dass wir im Hinterhof stehen und dieses Päckchen aus dem Müll holen." Learn more / En savoir plus / Mehr erfahren: https://www.scoop.it/t/securite-pc-et-internet/?&tag=Meltdown+and+Spectre+Attacks https://gustmeesde.wordpress.com/2014/12/16/browser-sind-das-einfallstor-fur-malware-sind-eure-browser-up-to-date/ https://gustmeesde.wordpress.com/2014/12/26/programme-die-auf-jeden-neuen-pc-und-smartphones-gehoren/

|

Scooped by

Gust MEES

|

Eine neu entdeckte Schwachstelle in Computer-Prozessoren hat weltweit Sorge vor Hackerangriffen auf sensible Daten geschürt. Die betroffenen Hersteller wollen nun nachrüsten. Das Bundesamt für Sicherheit in der Informationstechnik riet Nutzern, Updates zu installieren.

Nach Bekanntwerden der gravierenden Sicherheitslücken in zahlreichen Computer-Prozessoren hat das Bundesamt für Sicherheit in der Informationstechnik (BSI) Nutzern zum Installieren von Updates geraten.

Privatanwendern und Unternehmen werde empfohlen, Sicherheits-Patches für Betriebssysteme und insbesondere Internetbrowser einzuspielen, sobald diese von den Herstellern zur Verfügung gestellt würden, erklärte das BSI. Auch für mobile Geräte wie Smartphones sollten Sicherheitsupdates unmittelbar installiert werden.

Grundsätzlich gelte, dass Software und Betriebssysteme stets auf dem aktuellen Stand gehalten werden sollten, teilte das BSI weiter mit. Zudem sollten Apps nur aus vertrauenswürdigen Quellen bezogen werden. Die Chip- und Hardwarehersteller rief das Bundesamt dazu auf, die Schwachstelle zu beheben. Der Fall sei ein erneuter Beleg dafür, "wie wichtig es ist, Aspekte der IT-Sicherheit schon bei der Produktentwicklung angemessen zu berücksichtigen", erklärte BSI-Präsident Arne Schönbohm. Learn more / En savoir plus / Mehr erfahren: https://www.scoop.it/t/securite-pc-et-internet/?&tag=Meltdown+and+Spectre+Attacks https://gustmeesde.wordpress.com/2014/12/26/programme-die-auf-jeden-neuen-pc-und-smartphones-gehoren/ https://gustmeesde.wordpress.com/2014/12/16/browser-sind-das-einfallstor-fur-malware-sind-eure-browser-up-to-date/

|

Scooped by

Gust MEES

|

Die aktuell bekannt gewordene Prozessor-Sicherheitslücke ist wohl kritischer als bisher angenommen. Durch die Attacken "Meltdown" und "Spectre" sollen neben Systemen mit Intel-CPUs auch Geräte mit Chipsets von AMD oder ARM betroffen sein.

Wie com! professional bereits berichtete, wurde ein äußerst kritischer Designfehler in nahezu allen Intel-CPUs entdeckt. Zunächst wurde angenommen, dass der Fehler nur Intel.Prozessoren betrifft. Diese Aussage muss nun jedoch revidiert werden. Neben Geräten mit Intel-Chips sollen auch Systeme mit ARM- oder AMD-CPUs angreifbar sein. Je nach Art des Angriffs sprechen die Experten von Meltdown oder Spectre.

Damit ist in Computerchips von Milliarden Geräten eine Sicherheitslücke entdeckt worden, durch die Angreifer an vertrauliche Daten kommen könnten. Forscher demonstrierten, dass es möglich sei, sich Zugang zum Beispiel zu Passwörtern, Krypto-Schlüsseln oder Informationen aus Programmen zu verschaffen. Die Tech-Firmen sind dabei, die Lücke mit Software-Aktualisierungen zu stopfen.

Die Schwachstelle liegt in einem Verfahren, bei dem Chips möglicherweise später benötigte Informationen schon im voraus abrufen, um Verzögerungen zu vermeiden. Diese als "speculative execution" bekannte Technik wird seit Jahren von diversen Anbietern eingesetzt. Damit dürfte eine riesige Anzahl von PCs, Notebooks, Tablets und Smartphones bedroht sein.

Sie wüssten nicht, ob die Sicherheitslücke bereits ausgenutzt worden sei, erklärten die Forscher. Man würde es wahrscheinlich auch nicht feststellen können, denn die Attacken hinterließen keine Spuren in traditionellen Log-Dateien.

Der Branchenriese Intel erklärte, es werde gemeinsam mit anderen Firmen an einer Lösung gearbeitet, bezweifelte aber zugleich, dass die Schwachstelle bereits ausgenutzt worden sei.

Learn more / En savoir plus / Mehr erfahren: https://www.scoop.it/t/securite-pc-et-internet/?&tag=Meltdown+and+Spectre+Attacks

|

Scooped by

Gust MEES

|

|

Scooped by

Gust MEES

|

Die Verbraucherzentrale Nordrhein-Westfalen hat bei Versuchen festgestellt, dass Amazons digitale Sprachassistentin Alexa mithört, auch wenn sie nicht mit dem exakten Aktivierungswort angesprochen wurde.

Alexa reagiert normalerweise auf vier Signalwörter, die die Sprachassistentin aktivieren: Alexa, Amazon, Echo, oder Computer. Eine Versuchsreihe des Marktwächter-Teams der Verbraucherzentrale Nordrhein-Westfalen zeigt aber, dass Alexa auch bei anderen Begriffen hellhörig wird. Dadurch könnten auch Teile von Gesprächen aufgezeichnet werden, die nicht für Alexa gedacht sind, wie Futurezone berichtet. Learn more / En savoir plus / Mehr erfahren: https://www.scoop.it/t/securite-pc-et-internet/?&tag=Privacy

|

Scooped by

Gust MEES

|

Hundreds of WP sites continued to use backdoored plugins

These past attacks came into the spotlight again when recently, the WordPress Plugin Directory was changed so that the pages for old plugins that have been closed remain visible, albeit with the download option disabled. Previously, these pages were not accessible to the public.

Pages for all the former plugins that featured the intentional malicious code show that even after almost three years after the WordPress team removed the plugins from public download, there are hundreds of sites that still use them. Learn more / En savoir plus / Mehr erfahren: https://www.scoop.it/t/securite-pc-et-internet/?&tag=WordPress

|

Scooped by

Gust MEES

|

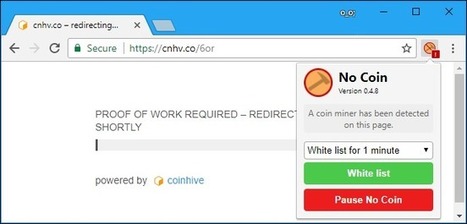

Cryptocurrency miners are a new scourge on the web. Web pages can now embed JavaScript code that runs in your web browser to mine themselves Bitcoin or other cryptocurrencies using your computer. The website keeps the cryptocurrency, and you get higher electric bills, 100% CPU usage that drags down your computer, and reduced battery life. Learn more / En savoir plus / Mehr erfahren: https://www.scoop.it/t/securite-pc-et-internet/?&tag=crypto-currency https://www.scoop.it/t/ict-security-tools/?&tag=Coin+Miners

|

Scooped by

Gust MEES

|

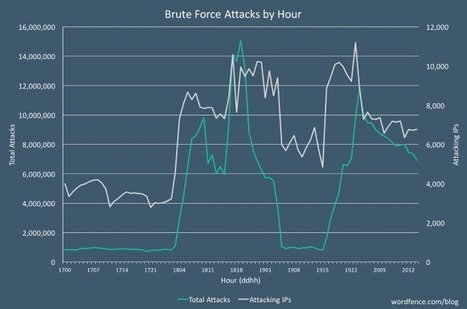

Over the course of the current week, WordPress sites around the globe have been the targets of a massive brute-force campaign during which hackers attempted to guess admin account logins in order to install a Monero miner on compromised sites.

The brute-force attack started on Monday morning, 03:00 AM UTC and is still going strong at the time of writing.

Brute-force attack targets over 190,000 WordPress sites/hour

To get an idea of the size of the campaign, WordPress security firm Wordfence says this was the biggest brute-force attack the company was forced to mitigate since its birth in 2012. Learn more / En savoir plus / Mehr erfahren: https://www.scoop.it/t/securite-pc-et-internet/?&tag=WordPress

|

Your new post is loading...

Your new post is loading...

Das Internet der Dinge entpuppt sich mehr und mehr als Sicherheitsrisiko für die heutige IT-Landschaft. Denn Cyberkriminelle nutzen schlecht gesicherte Smart-Home-Geräte für ihre Attacken aus.

Dass das Internet der Dinge mit seinen unzähligen vernetzten Geräten eine ungeheure Angriffsfläche für Cyberattacken bietet, ist ein offenes Geheimnis. Wie schlecht es um die vernetzte Welt der Gadgets und smarten Helferlein aber wirklich bestellt ist, haben nun die Sicherheitsexperten von Kaspersky Labs in einer Studie ermittelt. Demzufolge waren im ersten Halbjahr 2018 IoT-Geräte weltweit den Angriffen von mehr als 120.000 unterschiedlichen Malware-Varianten ausgesetzt. Dies entspricht dem dreifachen Wert des gesamten Vorjahres 2017.

Learn more / En savoir plus / Mehr erfahren:

https://www.scoop.it/t/securite-pc-et-internet/?&tag=iot