Your new post is loading...

Your new post is loading...

|

Scooped by

Gust MEES

|

Developer interfaces used by Security Research Labs researchers to turn digital home assistants into ‘Smart Spies’.

Researchers have found new ways that bad actors can exploit Alexa and Google Home smart speakers to spy on users. This time the hack not only includes eavesdroping, but also includes voice-phishing, or using people’s voice cues to determine passwords.

The vulnerability lies in small apps created by developers for the devices to extend their capability called Skills for Alexa and second app called Actions on Google Home, according to a report by Security Research Labs (SRLabs). These apps “can be abused to listen in on users or vish (voice phish) their passwords,” researchers said.

“The privacy implications of an internet-connected microphone listening in to what you say are further reaching than previously understood,” researchers wrote in their report. “Users need to be more aware of the potential of malicious voice apps that abuse their smart speakers.” Learn more / En savoir plus / Mehr erfahren: https://www.scoop.it/t/securite-pc-et-internet/?&tag=Privacy https://www.scoop.it/topic/securite-pc-et-internet/?&tag=Alexa

|

Scooped by

Gust MEES

|

Seit mindestens 2015 weiß die US-Regierung von chinesischen Spionage-Chips auf Mainboards, die in vielen Cloud-Servern stecken, heißt es in einem Medienbericht.

Laut dem US-Wirtschaftsmagazin Bloomberg Businessweek haben Apple und Amazon bereits 2015 winzige Spionage-Chips auf den Mainboards ihrer Cloud-Server entdeckt. Diese wurden in den Fabriken chinesischer Zulieferer des Herstellers Supermicro direkt auf die Boards gelötet und können Hintertüren auf den Servern öffnen. Laut dem Bericht ist für diesen beispiellosen Lauschangriff auf tausende Cloud-Server eine Spezialabteilung der chinesischen Volksbefreiungsarmee verantwortlich. US-Geheimdienste ermitteln demnach in dem Fall.

Apple, Amazon, Supermicro und die beteiligten Regierungen bestreiten alles kategorisch, doch Bloomberg ist sich seiner Sache sehr sicher und beruft sich auf insgesamt 17 anonyme Quellen in der US-Regierung und bei den Hardware-Herstellern.

Geheimdienste ermitteln Learn more / En savoir plus / Mehr erfahren: https://www.scoop.it/t/securite-pc-et-internet/?&tag=Cyberespionage

|

Scooped by

Gust MEES

|

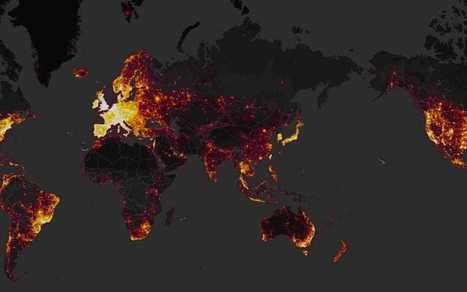

A secretive special air service base has been inadvertently revealed by a fitness app that has created a heatmap of running routes around the country.

A SAS base in Hereford, along with a nuclear deterrent naval base and the government's spy agency GCHQ has been placed on a heatmap of Strava's customers, including the profiles of several people who regularly run to-and-from the highly sensitive buildings.

The buildings appear on a global, interactive map created by Strava, which is an app that allows users to track cycling or running speeds and distances and share them with friends. But unbeknown to many of its users, Strava has used their location data to in a worldwide heatmap including three trillion coordinates, titled "Where We Play".

"When sensitive sites, such as the GCHQ, are quite literally highlighted by GPS activity, it raises concern not only for the individual connected to the device, but the institution as a whole. The UK’s security services must be hyper-aware of what they’re sharing – regardless of what may be labelled as ‘excluded’ within the device. If a device or application has the capability to share location in any respect, it signifies a breach in security protocols."

Learn more / En savoir plus / Mehr erfahren: https://gustmees.wordpress.com/2012/11/05/naivety-in-the-digital-age/ https://www.scoop.it/t/securite-pc-et-internet/?&tag=wearables

|

Scooped by

Gust MEES

|

|

Scooped by

Gust MEES

|

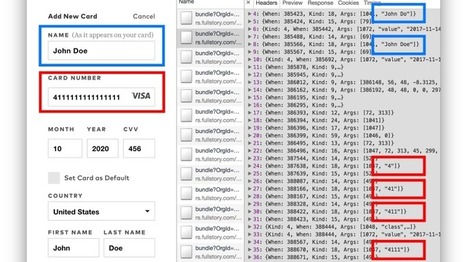

Websites Use Session-Replay Scripts to Eavesdrop on Every Keystroke and Mouse Movement

The security researchers at Princeton are posting

You may know that most websites have third-party analytics scripts that record which pages you visit and the searches you make. But lately, more and more sites use "session replay" scripts. These scripts record your keystrokes, mouse movements, and scrolling behavior, along with the entire contents of the pages you visit, and send them to third-party servers. Unlike typical analytics services that provide aggregate statistics, these scripts are intended for the recording and playback of individual browsing sessions, as if someone is looking over your shoulder.

The stated purpose of this data collection includes gathering insights into how users interact with websites and discovering broken or confusing pages. However the extent of data collected by these services far exceeds user expectations; text typed into forms is collected before the user submits the form, and precise mouse movements are saved, all without any visual indication to the user. This data can't reasonably be expected to be kept anonymous. In fact, some companies allow publishers to explicitly link recordings to a user's real identity.

The researchers will post more details on their blog; I'll link to them when they're published.

Learn more / En savoir plus / Mehr erfahren: https://www.scoop.it/t/securite-pc-et-internet/?&tag=Cyberespionage https://www.scoop.it/t/securite-pc-et-internet/?&tag=Privacy https://gustmees.wordpress.com/2013/12/21/privacy-in-the-digital-world-shouldnt-we-talk-about-it/

|

Scooped by

Gust MEES

|

Bei einem Routine-Scan fielen dem Security-Experten Chris Vickery riesige Daten-Container in die Hände, die das US-Militär zur Überwachung und Manipulation sozialer Netzwerke in der Amazon-Cloud gesammelt hat.

Chris Vickery von UpGuard staunte nicht schlecht, als er Amazons Cloud-Speicherdienst S3 nach offenen Türen abklopfte. Dort fand er unter den Namen "Centcom-Backup", "Centcom-Archive" und "Pacom-Archive" drei riesige Datencontainer mit Überwachungsdaten aus sozialen Netzwerken rund über den Globus verteilt. Der Name CENTCOM steht für die militärische Leitung der US-Streitkräfte Cental Command. PACOM steht für Pacific Command, also den Teil der Streitkräfte, der sich um China, Asien und Australien kümmert.

Zu den überwachten Netzwerken gehört auch Youtube.

Die Datencontainer sollen dutzende Terabyte an Rohdaten aus Überwachungen sozialer Netzwerke enthalten. Vickery lud eine Probe von 400 GByte herunter mit 1,8 Milliarden Social-Media-Beiträgen aus den vergangenen acht Jahren. Die Beträge stammten seiner Analyse zufolge hauptsächlich aus Asien und den USA.

Anhand der Datenstruktur und Verschlagwortung kommt Vickery zu dem Schluss, dass die Rohdaten für das Outpost-Programm der US-Regierung zur Terror-Abwehr genutzt würden. Es sammle nicht nur Daten, sondern könne auch Kampagnen zur Beeinflussung starten – ähnlich wie sie die US-Regierung derzeit Russland vorwirft. So fand er Konfigurations-Dateien für Apache Lucene und die Open-Source-Engine Elasticsearch. Learn more / En savoir plus / Mehr erfahren: https://www.scoop.it/t/securite-pc-et-internet/?&tag=Cyberespionage https://gustmees.wordpress.com/2013/12/21/privacy-in-the-digital-world-shouldnt-we-talk-about-it/

|

Scooped by

Gust MEES

|

Nach dem Hack des CCleaner sind Nutzer verunsichert. Eine Sicherheitsfirma hat jetzt noch weitere verseuchte Versionen beliebter Software entdeckt. Doch diesmal liegt der Fall anders und Nutzer können sich schützen. Die Überwachungsmasche läuft so: Wenn betroffene Nutzer eines der beliebten Programme wie VLC, Skype oder WhatsApp laden wollen, werden sie auf einen manipulierten Server umgeleitet. Von dort erhalten sie die gewünschten Tools, aber auch eine damit verknüpfte Spyware. Der eigentliche Skandal ist aber, dass laut ESET zumindest in manchen Ländern auch Internet-Provider mitmachen und Nutzer umleiten. Das bestätigen Dokumente von WikiLeaks, nach denen es eine Provider-Version von FinFisher namens FinFly ISP geben soll. ESET will die Spionage-Software mit seinem Free Online Scanner entdecken und entfernen können. Learn more / En savoir plus / Mehr erfahren: http://www.scoop.it/t/securite-pc-et-internet

|

Scooped by

Gust MEES

|

An advanced hacking and cyberespionage campaign against high-value targets has returned.

The so-called 'DarkHotel' group has been active for over a decade, with a signature brand of cybercrime that targets business travellers with malware attacks, using the Wi-Fi in luxury hotels across the globe.

Hotel Wi-Fi hotspots are compromised in order to help deliver the payload to the selected pool of victims. The exact methods of compromise remain uncertain, but cybersecurity experts believe it involves attackers remotely exploiting vulnerabilities in server software or infiltrating the hotel and gaining physical access to the machines. Learn more / En savoir plus / Mehr erfahren: https://gustmees.wordpress.com/2013/05/27/dangers-of-wifi-in-public-places/ http://www.scoop.it/t/securite-pc-et-internet/?&tag=WiFi

|

Scooped by

Gust MEES

|

|

Scooped by

Gust MEES

|

In einem NSA-Bericht werden russische Militärhacker beschuldigt, vor den US-Wahlen dortige Wahlbehörden und deren Lieferanten angegriffen zu haben. Der streng geheime Bericht wurde dem Internetmagazin The Intercept zugespielt und hat bereits Konsequenzen.

Das Wappen des russischen Militärgeheimdienstes GRU Hacker des Militärnachrichtendienstes der Russischen Föderation (GRU) sollen vor den US-Wahlen vom November 2016 zumindest versucht haben, in die Systeme von US-Wahlbehörden und Dienstleistern einzudringen. Das geht aus einem geheimen Bericht der NSA hervor, der von The Intercept veröffentlicht wurde. Er dreht sich in erster Linie um einen mehrstufigen Spearphishing-Angriff, hält sich bei der Beurteilung eines etwaigen Erfolgs aber bedeckt.

Das Dokument ist als "Top Secret" gekennzeichnet und wurde offenbar in der ersten Maiwoche erstellt. Es enthält eine Zusammenfassung von Ermittlungsergebnissen, aber keine Rohdaten. Offen bleibt, auf welcher Grundlage der GRU beschuldigt wird. Berichtet wird über drei verschiedene, dem GRU zugeschriebene Anläufe im Zeitraum von August bis November 2016. Von dem schwerwiegendsten der drei Fälle hat die NSA laut ihrem Bericht erst am 27. April erfahren. Learn more / En savoir plus / Mehr erfahren: http://www.scoop.it/t/securite-pc-et-internet/?&tag=NSA

|

Scooped by

Gust MEES

|

Keine schnellen, simplen Antworten

Eine solche Veröffentlichung ist für Spezialisten interessant: Lässt sich aus dem Code herauslesen, welches irgendwo auf der Welt im Einsatz befindliche Tool von der CIA stammt und wie es getarnt wurde? Lassen sich gar vergangene Angriffe, die beispielsweise den Russen oder Chinesen zugeordnet wurden, nun dem amerikanischen Geheimdienst zuweisen? Unter dem Stichwort "Marble" etwa erschien ein Dokument mit Quellcode. Der Code gehört zu einem sogenannten Obfuscator, ein Programm, das von der CIA dafür genutzt worden sein könnte, eigene Schadsoftware zu verschleiern.

Simple, schnelle Antworten auf diese Fragen gibt es wohl nicht. Um Angriffe der CIA zuzuschreiben, bräuchte es "mehr Beweise", kommentierte etwa der Sicherheitsexperte Sean Sullivan von der finnischen IT-Sicherheitsfirma F-Secure Labs die "Marble"-Veröffentlichung. Sein Kollege Mikko Hyppönen sagte über Vault 7, es sei "keine Überraschung", dass die CIA solche Hacker-Werkzeuge nutze.

Die CIA dürfte es wie schon die NSA zu Zeiten der Snowden-Dokumente ärgern, wie viel nun über ihr Vorgehen bekannt wird. Denn Experten - und somit auch andere Geheimdienste - haben durch die veröffentlichten Dokumente einen detaillierten Einblick in die Arbeit und die interne Kommunikation der CIA. Und der normale Bürger kann jetzt zumindest nachvollziehen, was heute unter Geheimdienstmethoden zu verstehen ist. Learn more / En savoir plus/ Mehr erfahren: http://www.scoop.it/t/securite-pc-et-internet/?&tag=CIA http://www.scoop.it/t/securite-pc-et-internet/?&tag=Cyberespionage http://www.scoop.it/t/securite-pc-et-internet/?&tag=NSA http://www.scoop.it/t/securite-pc-et-internet/?&tag=Cyberattacks

|

Scooped by

Gust MEES

|

Eine CIA-Einheit entwickelt in Frankfurt am Main maßgefertigte Computerviren. Das zeigen Dokumente, die die Plattform WikiLeaks veröffentlicht hat. Offenbar werden von dort aus Hackerangriffe in Europa, China und dem Nahen Osten geleitet. Von J. Goetz und J. Strozyk. Learn more / En savoir plus / Mehr erfahren: http://www.scoop.it/t/securite-pc-et-internet/?&tag=Cyberespionage

|

Scooped by

Gust MEES

|

Two-hundred thousand voter records were stolen from the Illinois board of elections, and a few murky clues point yet again to Russian hackers.

|

|

Scooped by

Gust MEES

|

Security researchers have found another instance of a malware strain abusing the Windows Background Intelligent Transfer Service (BITS).

The malware appears to be the work of a state-sponsored cyber-espionage group that researchers have been tracking for years under the name of Stealth Falcon.

The first and only report on this hacking group has been published in 2016 by Citizen Lab, a non-profit organization focusing on security and human rights.

According to the Citizen Lab report, the Stealth Falcon group has been in operation since 2012 and was seen targeting United Arab Emirates (UAE) dissidents. Previous tools included a very stealthy backdoor written in PowerShell. Learn more / En savoir plus / Mehr erfahren: https://www.scoop.it/t/securite-pc-et-internet/?&tag=Cyberespionage

|

Scooped by

Gust MEES

|

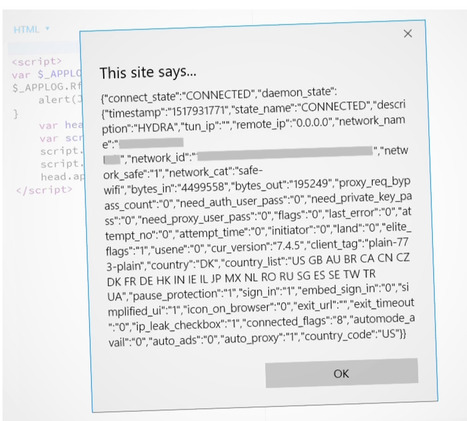

A flaw in Hotspot Shield can expose VPN users, locations

The virtual private network says it provides a way to browse the web "anonymously and privately," but a security researcher has released code that could identify users' names and locations.

A security researcher has found a way to identify users of Hotspot Shield, a popular free virtual private network service that promises its users anonymity and privacy.

Hotspot Shield, developed by AnchorFree, has an estimated 500 million users around the world relying on its privacy service. By bouncing a user's internet and browsing traffic through its own encrypted pipes, the service makes it harder for others to identify individual users and eavesdrop on their browsing habits.

But an information disclosure bug in the privacy service results in a leak of user data, such as which country the user is located, and the user's Wi-Fi network name, if connected.

That information leak can be used to narrow down users and their location by correlating Wi-Fi network name with public and readily available data.

"By disclosing information such as Wi-Fi name, an attacker can easily narrow down or pinpoint where the victim is located," said Paulos Yibelo, who found the bug. Combined with knowing the user's country, "you can narrow down a list of places where your victim is located," he said.

ZDNet was able to independently verify Yibelo's findings by using his proof-of-concept code to reveal a user's Wi-Fi network. We tested on several machines and different networks, all with the same result.

VPNs are popular for activists or dissidents in parts of the world where internet access is restricted because of censorship, or heavily monitored by the state, as these services mask a user's IP addresses that can be used to pinpoint a person's real-world location.

Being able to identify a Hotspot Shield user in an authoritarian state could put them at risk!!! Learn more / En savoir plus / Mehr erfahren: https://www.scoop.it/t/securite-pc-et-internet/?&tag=VPN

|

Scooped by

Gust MEES

|

|

Scooped by

Gust MEES

|

Mit einer Technik namens Session-Replay lassen sich Texteingaben auf Webseiten in Echtzeit erfassen, während sie passieren. Diese Daten werden oft an Drittwebseiten zum Zwecke der Besucheranalyse übermittelt.

Die meisten Webnutzer haben eine Vorstellung davon, dass besuchte Webseiten nachverfolgen, auf welche Links sie geklickt haben und welche Seiten geladen wurden. Viele wissen auch, dass eine große Anzahl an Webseiten diese Informationen mit Drittfirmen teilt – hauptsächlich zu Analyse- und Werbezwecken. Weniger bekannt ist, dass manche Webseiten auch alle Texteingaben speichern, selbst wenn der Nutzer die Daten gar nicht an die Webseite übermittelt. Mit einer Technik namens Session-Replay lassen sich so zum Beispiel auch die Eingaben in Textfeldern mitlesen, die der Nutzer überhaupt nicht abgeschickt hat.

Datenschutz-Funktionen der Dienste mangelhaft

Drei Forscher der Universität Princeton in den USA haben nun versucht, zu quantifizieren, auf wie vielen Webseiten diese Technik im Einsatz ist. Dazu testeten Sie mit den Skripten der beliebtesten Tracking-Firmen, die Session-Replay anbieten. Dabei kam heraus, dass von den laut Alexa meistbesuchten 50.000 Webseiten mindestens 482 ein oder mehr Skripte der Fimen Clicktale, FullStory, Hotjar, UserReplay, SessionCam, Smartlook oder der großen russischen Suchmaschine Yandex einsetzen. Sie schätzen, dass die Dunkelziffer viel höher ist, ihnen aber nicht alle Seiten ins Netz gingen weil Session-Replay oft nicht bei jedem Besucher aktiv ist.

Zwar bieten die meisten dieser Firmen Möglichkeiten an, private Daten von der Erfassung auszuschließen, dabei kommt es aber immer wieder zu Fehlern. Die Forscher fanden zum Beispiel oft Passwörter, obwohl diese explizit nicht erfasst werden sollten. Dazu kommt, dass Nutzer ab und zu Dinge aus ihrer Zwischenablage aus Versehen in Textfelder kopieren. Ist Session-Replay im Einsatz, werden diese Daten erfasst, auch wenn der Nutzer sie sofort wieder löscht. Und auch Daten, die der Nutzer nicht eingegeben hat, aber von der Webseite angezeigt werden, landen in den Händen der Datensammler. Fazit der Forscher: Laufen entsprechende Skripte, kann man sich nicht darauf verlassen, dass Daten nicht aufgezeichnet werden.

Dienstanbieter untergraben SSL-Verschlüsselung Learn more / En savoir plus / Mehr erfahren: https://www.scoop.it/t/securite-pc-et-internet/?&tag=Session-Replay+Scripts https://www.scoop.it/t/securite-pc-et-internet/?&tag=Cyberespionage https://www.scoop.it/t/securite-pc-et-internet/?&tag=Privacy https://gustmees.wordpress.com/2013/12/21/privacy-in-the-digital-world-shouldnt-we-talk-about-it/

|

Scooped by

Gust MEES

|

Près d'un milliard de terminaux Android sont impactés par une faille qui permet d’enregistrer l’utilisateur sans qu’il s’en aperçoive… Concrètement, depuis l’intégration de l’API MediaProjection sur Android 5.0, les applications peuvent capturer le contenu de l’écran et enregistrer le son du microphone sans accéder aux droits administrateurs.

Un simple message apparaît sur une fenêtre pop-up pour indiquer que vous allez accepter que « MediaProjection » enregistre l'écran et le son du téléphone. Le problème étant qu’il est possible de recouvrir ce message d’avertissement par un quelconque texte. L’exemple donné est le suivant : « merci d’avoir téléchargé cette application. Nous espérons que vous allez l’apprécier ! » Learn more / En savoir plus / Mehr erfahren: https://www.scoop.it/t/securite-pc-et-internet/?&tag=Android

|

Scooped by

Gust MEES

|

|

Scooped by

Gust MEES

|

Electronic Frontier Foundation demande à la Cour suprême américaine d'annuler une décision de cour d'appel, fondée sur des emails récupérés par la NSA. Pour la fondation, la collecte d'emails d'un Américain, sans mandat, viole le Quatrième Amendement de la Constitution.

Nouveau front contre la surveillance outre-Atlantique. Le 10 août, l'Electronic Frontier Foundation, le Center for Democracy & Technology et le New America's Open Technology Institute ont annoncé la saisine de la Cour suprême. Les organisations demandent à la plus haute juridiction du pays d'invalider une décision d'une cour d'appel, datée de décembre 2016, basée sur des communications obtenues via le programme PRISM de la NSA.

La Cour d'appel des États-Unis pour le neuvième circuit, dans le procès de Mohamed Osman Mohamud, qui a tenté de commettre un attentat à Portland en 2010, a estimé que les emails utilisés dans son procès ont été récupérés conformément à la Constitution. Une vision que contredisent directement les nouveaux plaignants. Learn more / En savoir plus / Mehr erfahren: http://www.scoop.it/t/securite-pc-et-internet/?&tag=NSA http://www.scoop.it/t/securite-pc-et-internet/?&tag=Cyberespionage

|

Scooped by

Gust MEES

|

A newly uncovered form of Android malware aims to steal data from over 40 popular apps including Facebook, WhatsApp, Skype and Firefox - and the trojan has been actively engaging in in this illicit activity for almost two years.

Dubbed SpyDealer by the Palo Alto Networks researchers who discovered it, the malware harvests vast accounts of personal information about compromised users, including phone numbers, messages, contacts, call history, connected wi-fi information and even the location of the device.

The espionage capabilities of the trojan also enable it to record phone calls and videos, along with surrounding audio and video, take photos with both front and rear cameras, take screenshots of sensitive information and monitor the devices location at all times.

Described as an advanced form of Android malware, SpyDealer is able to open a backdoor onto compromised devices by abusing a commercially available Android accessibility service feature in order to root phones into providing superuser privileges.

Samples of the malware analysed by researchers suggests that the malware reuses root exploits used by commercial rooting app "Baidu Easy Root" in order to maintain itself on the compromised device while it harvests personal information and spies on communications from the apps with root privilege. According to the researchers, SpyDealer attempts to steal data from apps including WeChat, Facebook, WhatsApp, Skype, Line, Viber, QQ, Tango, Telegram, Sina Weibo, Tencent Weibo, Android Native Browser, Firefox Browser, Oupeng Brower, QQ Mail, NetEase Mail, Taobao, and Baidu Net Disk. Learn more / En savoir plus / Mehr erfahren: http://www.scoop.it/t/securite-pc-et-internet/?&tag=Android

|

Scooped by

Gust MEES

|

|

Scooped by

Gust MEES

|

|

Scooped by

Gust MEES

|

|

Scooped by

Gust MEES

|

|

Your new post is loading...

Your new post is loading...

Developer interfaces used by Security Research Labs researchers to turn digital home assistants into ‘Smart Spies’.

Researchers have found new ways that bad actors can exploit Alexa and Google Home smart speakers to spy on users. This time the hack not only includes eavesdroping, but also includes voice-phishing, or using people’s voice cues to determine passwords.

The vulnerability lies in small apps created by developers for the devices to extend their capability called Skills for Alexa and second app called Actions on Google Home, according to a report by Security Research Labs (SRLabs). These apps “can be abused to listen in on users or vish (voice phish) their passwords,” researchers said.

“The privacy implications of an internet-connected microphone listening in to what you say are further reaching than previously understood,” researchers wrote in their report. “Users need to be more aware of the potential of malicious voice apps that abuse their smart speakers.”

Learn more / En savoir plus / Mehr erfahren:

https://www.scoop.it/t/securite-pc-et-internet/?&tag=Privacy

https://www.scoop.it/topic/securite-pc-et-internet/?&tag=Alexa