Die Sicherheitsexperten von Check Point Software Technologies haben auf der Sicherheitskonferenz Black Hat in Las Vegas drei von ihnen entdeckte Schwachstellen in der Whatsapp-Verschlüsselung vorgestellt. Bei den Nachforschungen zu den Schwachstellen wurde ein Werkzeug entwickelt, für welches die von Whatsapp verwendete Verschlüsselung nachgebaut wurde.

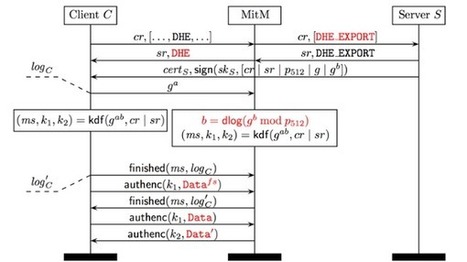

Die Recherche ergab, dass Whatsapp für die Entschlüsselung der Kommunikation im Nachrichtenmodul das "protobuf2"-Protokoll verwendet. Bei Konvertierung der protobuf2-Daten in Json könnten Angreifer diese auf drei Arten manipulieren, und zwar wie folgt:

Verwenden der Zitier-Funktion in einem Gruppengespräch, um die Identität des Zitatgebers zu ändern, selbst dann, wenn diese Person kein Mitglied der Gruppe ist.

Änderung der Antwort eines anderen Teilnehmers, um ihm unbemerkt andere Wörter in den Mund zu legen.

Versenden einer privaten Nachricht an einen anderen Gruppenteilnehmer, die aber als öffentliche Nachricht getarnt ist. Antwortet die Zielperson, ist die Nachricht für alle Teilnehmer des Gespräches sichtbar.

Learn more / En savoir plus / Mehr erfahren:

http://www.scoop.it/t/securite-pc-et-internet/?&tag=WhatsApp...

Your new post is loading...

Your new post is loading...

Die Sicherheitsexperten von Check Point Software Technologies haben auf der Sicherheitskonferenz Black Hat in Las Vegas drei von ihnen entdeckte Schwachstellen in der Whatsapp-Verschlüsselung vorgestellt. Bei den Nachforschungen zu den Schwachstellen wurde ein Werkzeug entwickelt, für welches die von Whatsapp verwendete Verschlüsselung nachgebaut wurde.

Die Recherche ergab, dass Whatsapp für die Entschlüsselung der Kommunikation im Nachrichtenmodul das "protobuf2"-Protokoll verwendet. Bei Konvertierung der protobuf2-Daten in Json könnten Angreifer diese auf drei Arten manipulieren, und zwar wie folgt:

Verwenden der Zitier-Funktion in einem Gruppengespräch, um die Identität des Zitatgebers zu ändern, selbst dann, wenn diese Person kein Mitglied der Gruppe ist.

Änderung der Antwort eines anderen Teilnehmers, um ihm unbemerkt andere Wörter in den Mund zu legen.

Versenden einer privaten Nachricht an einen anderen Gruppenteilnehmer, die aber als öffentliche Nachricht getarnt ist. Antwortet die Zielperson, ist die Nachricht für alle Teilnehmer des Gespräches sichtbar.

Learn more / En savoir plus / Mehr erfahren:

https://gustmees.wordpress.com/2014/03/05/often-asked-questions-are-there-cyber-security-dangers-with-apps-and-whats-about-privacy/

http://www.scoop.it/t/securite-pc-et-internet/?&tag=WhatsApp...