Your new post is loading...

Your new post is loading...

|

Scooped by

Gust MEES

|

Neue Gefahr für Windows-Nutzer: Wie unter anderem "Bleeping Computer" berichtet, wird in Hacker-Foren aktuell ein Tool verkauft, das sich "Terminator" nennt. Kriminelle zahlen dem Portal zufolge bis zu 3.000 US-Dollar für die offenbar sehr effektive Software. Der Entwickler nennt sich in den Foren selbst "Spyboy".

Was "Terminator" so gefährlich macht: Das Tool ist offenbar in der Lage, 24 weitverbreitete Antivirus-, Endpoint Detection and Response- und Extended Detection and Response-Sicherheitsanwendungen zu umgehen. Davon ist offenbar auch der Windows Defender betroffen. Angreifbar sind alle Systeme ab Windows 7.

Learn more / En savoir plus / Mehr erfahren: https://www.scoop.it/topic/securite-pc-et-internet

|

Scooped by

Gust MEES

|

Résultat des courses : vous n'aurez bientôt plus besoin d'un mot de passe pour vous connecter à vos appareils, à des sites web ou à des applications.

Au lieu de cela, votre téléphone stockera un justificatif FIDO appelé "passkey", qui sera utilisé pour déverrouiller votre appareil – et l'ensemble de vos comptes en ligne. Il s'agit d'un dispositif plus sûr qu'un mot de passe, car cette clé est protégée par de la cryptographie et n'est montrée à votre compte en ligne que lorsque vous déverrouillez votre appareil. A contrario, les mots de passe nous rendent vulnérables aux tentatives d’hameçonnage et à nos propres mauvaises habitudes, comme l'utilisation du même mot de passe sur plusieurs comptes. Learn more / En savoir plus / Mehr erfahren: https://www.scoop.it/topic/securite-pc-et-internet

|

Scooped by

Gust MEES

|

Sensitive data including COVID-19 vaccination statuses, social security numbers and email addresses have been exposed due to weak default configurations for Microsoft Power Apps, according to Upguard.

Upguard Research disclosed multiple data leaks exposing 38 million data records via Microsoft Power Apps portals configured to allow public access.

The data leaks impacted American Airlines, Microsoft, J.B. Hunt and governments of Indiana, Maryland and New York City. Upguard first discovered the issue involving the ODdata API for a Power Apps portal on May 24 and submitted a vulnerability report to Microsoft June 24.

According to Upguard, the primary issue is that all data types were public when some data like personal identifying information should have been private. Misconfiguration led to some private data being surfaced.

Microsoft Power Apps are low-code tools to design apps and create public and private web sites. Learn more / En savoir plus / Mehr erfahren: https://www.scoop.it/topic/securite-pc-et-internet

|

Scooped by

Gust MEES

|

Microsoft is warning customers about the LemonDuck crypto mining malware which is targeting both Windows and Linux systems and is spreading via phishing emails, exploits, USB devices, and brute force attacks, as well as attacks targeting critical on-premise Exchange Server vulnerabilities uncovered in March.

The group was discovered to be using Exchange bugs to mine for cryptocurrency in May, two years after it first emerged.

Notably, the group behind LemonDuck is taking advantage of high-profile security bugs by exploiting older vulnerabilities during periods where security teams are focussed on patching critical flaws, and even removing rival malware. Learn more / En savoir plus / Mehr erfahren: https://www.scoop.it/topic/securite-pc-et-internet

|

Scooped by

Gust MEES

|

|

Scooped by

Gust MEES

|

Microsoft präsentiert mit Azure Sphere eine neue Plattform zur Absicherung des Internet of Things (IoT). Dabei setzen die Redmonder auf ARM-Chipsets, Linux und die hauseigene Cloud.

Azure Sphere setzt sich aus speziellen Chipsets, einem Linux-Betriebssystem und Cloud-Diensten zusammen.

(Quelle: Microsoft )

Das Internet der Dinge stellt die IT-Sicherheit in Unternehmen vor gänzlich neue Herausforderungen. Die schiere Masse an vernetzten Endpunkten liefert eine breite Angriffsfläche für Cyberattacken und Malware-Infektionen. So wurden etwa 2016 im sogenannten Mirai-Botnet rund 100.000 IoT-Geräte kompromittiert und für DDoS-Angriffe auf den Web-Dienstleister Dyn missbraucht. Weitreichende Ausfälle von populären Internet-Diensten wie Twitter, Paypal, Netflix oder Spotify waren die Folge.

Dieser Problematik will Microsoft nun mit seiner neuen Azure Sphere begegnen, einer sicheren Plattform für IoT-Geräte. Dabei setzten die Redmonder auf ein mehrschichtiges Sicherheitskonzept, das sich aus einem Verbund aus Hardware und Software sowie der Cloud zusammensetzt. Zertifizierte ARM-Chipsets treffen auf ein Linux-basierte Azure Sphere OS und werden von Sicherheitsdiensten aus der Cloud unterstützt.

Learn more / En savoir plus / Mehr erfahren: https://www.scoop.it/t/securite-pc-et-internet/?&tag=iot

|

Scooped by

Gust MEES

|

Samuel Groß et Richard Zhu se sont distingués durant la première journée du Pwn2Own 2018. Samuel Groß a exploité une faille de Safari permettant une élévation de privilèges pour écrire son nom sur la barre tactile d'un MacBook Pro. Il a reçu 65 000 $ en guise de récompense et six points pour le titre tant convoité de Master of Pwn. De son côté, Richard Zhu a quant à lui contourné les défenses de Microsoft Edge en utilisant deux vulnérabilités de type use-after-free et un dépassement d'entier dans le noyau. Il a gagné 70 000 $ et 7 points supplémentaires dans la course au titre de Maître. Learn more / En savoir plus / Mehr erfahren: https://www.scoop.it/t/securite-pc-et-internet/?&tag=Pwn20wn

|

Scooped by

Gust MEES

|

Découverts par l'équipe de sécurité de Google les détails techniques de la faille ont été rendus publics mais le patch pour la corriger n'est pas encore prêt.

Une nouvelle faille de sécurité a été découverte dans le navigateur Edge et Microsoft en a été informé l'année dernière. Toutefois les développeurs Microsoft ont trop tardé à mettre en place un correctif pour corriger le problème.

L'équipe de chercheurs en sécurité de Google Project Zero suit une procédure bien particulière lorsqu'une faille est découverte dans un logiciel. Il informe tout d'abord l'éditeur sans divulguer la faille publiquement pour que celui-ci ait le temps de la corriger. Après un certain délai, que le correctif soit disponible ou non, la faille est rendue publique. Learn more / En savoir plus / Mehr erfahren: https://www.scoop.it/t/securite-pc-et-internet/?&tag=Browsers

|

Scooped by

Gust MEES

|

Microsoft has warned users that its patches for the dangerous Meltdown CPU bug won't reach them if their third-party antivirus hasn't been updated to support this week's Windows security update.

By now Windows users should have received the patches Microsoft released yesterday to plug the widespread Meltdown bug and its companion Spectre, which expose most computers and phones to speculative execution side-channel attacks that affect chips from Intel, AMD, and Arm.

Microsoft released software updates for Internet Explorer, Microsoft Edge, Windows, and SQL Server, but customers will also need to apply firmware updates from their respective hardware vendors too.

Surface and Surface Book users can expect an automatic firmware update from Microsoft but those with other hardware will need to check with their vendors. Learn more / En savoir plus / Mehr erfahren: https://www.scoop.it/t/securite-pc-et-internet/?&tag=Meltdown+and+Spectre+Attacks https://gustmeesde.wordpress.com/2014/12/16/browser-sind-das-einfallstor-fur-malware-sind-eure-browser-up-to-date/ https://gustmeesde.wordpress.com/2014/12/26/programme-die-auf-jeden-neuen-pc-und-smartphones-gehoren/

|

Scooped by

Gust MEES

|

The Wild Neutron hacking group gained access to an internal database Microsoft uses to track software vulnerabilities.

David Bisson reports. On 17 October 2017, five former employees revealed that at the time of the breach Microsoft raised a number of internal alarms signaling that hackers had compromised the database it uses to track patches. The attack has been blamed on Wild Neutron, a sophisticating hacking group which has targeted Apple, Facebook, and a number of other multi-billion dollar companies. Even so, the former Microsoft workers said the database was poorly protected by just a single password. Concerned that the hacking group had stolen details on some of its open vulnerabilities for Windows and other software, Microsoft decided to look at other industry breaches and investigate the timing of those event with respect to when the flaws entered its database. Learn more / En savoir plus / Mehr erfahren: http://www.scoop.it/t/securite-pc-et-internet/?&tag=DATA-BREACHES

|

Scooped by

Gust MEES

|

(Reuters) - Microsoft Corp’s secret internal database for tracking bugs in its own software was broken into by a highly sophisticated hacking group more than four years ago, according to five former employees, in only the second known breach of such a corporate database.

The company did not disclose the extent of the attack to the public or its customers after its discovery in 2013, but the five former employees described it to Reuters in separate interviews. Microsoft declined to discuss the incident.

The database contained descriptions of critical and unfixed vulnerabilities in some of the most widely used software in the world, including the Windows operating system. Spies for governments around the globe and other hackers covet such information because it shows them how to create tools for electronic break-ins.

The Microsoft flaws were fixed likely within months of the hack, according to the former employees. Yet speaking out for the first time, these former employees as well as U.S. officials informed of the breach by Reuters said it alarmed them because the hackers could have used the data at the time to mount attacks elsewhere, spreading their reach into government and corporate networks. Learn more / En savoir plus / Mehr erfahren: http://www.scoop.it/t/securite-pc-et-internet/?&tag=DATA-BREACHES

|

Scooped by

Gust MEES

|

ZDNet / Sicherheit / Virus

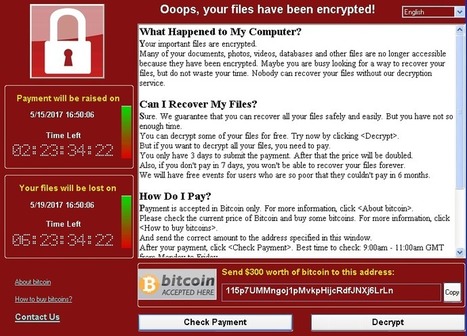

WannaCry: Microsoft kritisiert US-Geheimdienste

Microsoft will Regierungsbehörden verpflichten, Sicherheitslücken zu melden statt zu bevorraten. Es verspricht Hilfe für Kunden "unabhängig von ihrer Nationalität". Aber auch Microsoft kommt in die Kritik, nachdem es erst jetzt einen Patch für das vorwiegend betroffene Windows XP lieferte.

Microsoft-Chefjustiziar Brad Smith hat die US-Geheimdienste kritisiert und ihnen eine erhebliche Mitschuld an der Ransomware-Attacke WannaCrypt oder WannaCry vorgeworfen, die inzwischen weltweit schon über 200.000 Windows-PCs befallen hat. Er forderte erneut eine Digitale Genfer Konvention und rief zu gemeinsamem Handeln auf. Regierungsbehörden sollte nicht erlaubt sein, Sicherheitslücken zu bevorraten und auszunutzen.

Gleichzeitig versprach er, Microsoft werde Kunden unabhängig von ihrer Nationalität unterstützen und verteidigen, wenn sie Cyberangriffen ausgesetzt sind. Learn more / En savoir plus / Mehr erfahren: http://www.scoop.it/t/securite-pc-et-internet/?&tag=RANSOMWARE http://www.scoop.it/t/securite-pc-et-internet/?&tag=Phishing

|

Scooped by

Gust MEES

|

|

|

Scooped by

Gust MEES

|

Zukünftig soll es möglich sein, sich von all seinen Geräten aus sicher und ohne Passwort bei Online-Diensten anzumelden, verspricht die Allianz für Fast IDentity Online (FIDO). Bei der Synchronisierung der FIDO-Identitäten über die Cloud zeichnet sich jetzt ein Paradigmenwechsel ab: Die könnte nämlich Ende-zu-Ende-verschlüsselt erfolgen – also, ohne dass die Cloud-Betreiber Zugriff darauf erhalten. Dazu hat sich nach Apple überraschend jetzt auch Google committet.

Die FIDO hat ein technisch ausgefeiltes Konzept zur Anmeldung bei Internet-Diensten auf Basis von asymmetrischer Kryptografie und Challenge-Response-Verfahren entworfen, das deutlich sicherer als Passwörter und noch dazu komfortabel ist. Um tatsächlich Passwörter ablösen zu können, will man, dass der Anwender zukünftig seine FIDO-Identität auf all seinen Geräten nutzen kann – auf dem Smartphone genauso wie auf dem PC. Dazu muss ein geheimer Schlüssel auf all diese Geräte verteilt werden, was gemäß FIDO über die Infrastruktur der großen Plattform-Provider – also primär Google, Apple und Microsoft geschehen soll. Alle drei haben sich auch bereits dazu bekannt, das umzusetzen. Learn more / En savoir plus / Mehr erfahren: https://www.scoop.it/topic/securite-pc-et-internet/?&tag=FIDO

|

Scooped by

Gust MEES

|

Flaws in networkd-dispatcher, a service used in the Linux world, can be exploited by a rogue logged-in user or application to escalate their privileges to root level, allowing the box to be commandeered, Microsoft researchers said Wednnesday.

It's nice of Redmond to point out these flaws and have them fixed in any affected distributions; the US tech giant is a big user of Linux and relies on the open-source OS throughout its empire. It's just a little perplexing the biz went to all the effort of a big write-up and giving the flaws a catchy name, Nimbuspwn, when countless privilege-elevation holes are fixed in its Windows operating system each month, and we can't recall Microsoft lately making this much of a song and dance over them. Learn more / En savoir plus / Mehr erfahren: https://www.scoop.it/t/securite-pc-et-internet/?&tag=Linux

|

Scooped by

Gust MEES

|

Microsoft has continued its analysis of the LemonDuck malware, known for installing crypto-miners in enterprise environments. It makes a strong case for why it is worth removing it from your network.

This group, according to Microsoft, has a well-stocked arsenal of hacking tools, tricks and exploits aimed at one thing: for their malware to retain exclusive access to a compromised network for as long as possible.

While crypto-mining malware could be just a nuisance, LemonDuck attributes suggest the attacker group really do try to own compromised networks by disabling anti-malware, removing rival malware, and even automatically patching vulnerabilities -- a competitive effort to keep rival attackers from feeding off its turf. Learn more / En savoir plus / Mehr erfahren: https://www.scoop.it/topic/securite-pc-et-internet

|

Scooped by

Gust MEES

|

Microsoft has assigned CVE-2021-34527 to the print spooler remote code execution vulnerability known as "PrintNightmare" and confirmed that the offending code is lurking in all versions of Windows.

The megacorp said it was still investigating whether the vulnerability was exploitable in every version, but domain controllers are indeed affected.

Microsoft also confirmed that this nasty was distinct from CVE-2021-1675, which was all about a different attack vector and a different vulnerability in RpcAddPrinterDriverEx(). The June 2021 Security update dealt with that, according to Microsoft, and did not introduce the new badness. That had existed prior to the update.

The Windows giant also confirmed that the PrintNightmare vulnerability was being exploited in the wild. Learn more / En savoir plus / Mehr erfahren: https://www.scoop.it/topic/securite-pc-et-internet/?&tag=Windows https://www.scoop.it/topic/securite-pc-et-internet/?&tag=PrintNightmare

|

Scooped by

Gust MEES

|

|

Scooped by

Gust MEES

|

Dieses Jahr haben die Pwn2Own-Veranstalter ein Preisgeld von zwei Millionen US-Dollar ausgerufen. Trotz einiger Hack-Erfolge blieb ein Großteil der Prämie jedoch im Topf.

An zwei Tagen haben sich Hacker aus vielen Teilen der Welt über verschiedene Anwendungen, Browser, virtuelle Maschinen und Windows hergemacht und einige Erfolge erzielt. Auf dem jährlich stattfindenden Wettbewerb Pwn2Own nutzen Hacker für den guten Zweck Zero-Day-Sicherheitslücken unter Zeitdruck aus. Klappt das, streichen die Teilnehmer Prämien ein. Die Entwickler der geknackten Software haben dann 90 Tage Zeit, die Lücken zu schließen.

Dieses Jahr war der Topf mit zwei Millionen US-Dollar prall gefüllt. Der Veranstalter Trend Micro schüttete aber "nur" 267.000 US-Dollar aus. Das könnte unter anderem dran liegen, dass die chinesische Regierung Sicherheitsforschern aus dem eigenen Land seit Neuestem die Teilnahme an Hacking-Wettbewerben verbietet. In der Vergangenheit haben chinesische Sicherheitsforscher den Wettbewerb oft dominiert.

Jacke als Auszeichnung

Gewonnen hat dieses Jahr mit Abstand der Sicherheitsforscher Richard Zhu. Er hat Microsofts Edge und Mozillas Firefox erfolgreich attackiert und übernommen. Dafür hat Zhu 120.000 US-Dollar eingestrichen. Klappt ein Hack, kann der Teilnehmer das gehackte Gerät behalten. Der Hauptgewinner darf sich zudem mit der Master-of-Pwn-Jacke schmücken.

Insgesamt nutzten die diesjährigen Pwn2Own-Hacker fünf Apple-Bugs, vier Microsoft-Lücken, zwei Oracle-Schwachstellen und einen Mozilla-Bug erfolgreich aus. Mit 250.000 US-Dollar war das höchste Preisgeld für einen Ausbruch aus der Sandbox von Microsofts Virtualisierungslösung Hyper-V ausgeschrieben. Das hat dieses Jahr jedoch nicht geklappt. Learn more / En savoir plus / Mehr erfahren: https://www.scoop.it/t/securite-pc-et-internet/?&tag=Pwn20wn

|

Scooped by

Gust MEES

|

Der JIT-Compiler, der Microsofts Edge-Browser von Angriffscode aus dem Web isolieren soll, lässt sich selbst zum Einschleusen von Angriffscode missbrauchen. Google hat die dazugehörige Lücke nun veröffentlicht, ohne dass Microsoft Zeit zum Patchen hatte.

Um zu verhindern, dass Angreifer über den Windows-eigenen Browser Edge Schadcode ausführen können, verfügt dieser über Exploit-Schutz-Funktionen namens Code Integrity Guard (CIG) und Arbitrary Code Guard (ACG). ACG verwendet einen Just-in-Time-Compiler in einem eigenen Prozess und soll sicherstellen, dass der von CIG geladene und als vertrauenswürdig verifizierte Code nicht vor der Ausführung im Speicher modifiziert wird, um böse Dinge zu tun. ACG soll also den aus dem Web geladenen Code isolieren, damit dieser den Browser-Prozess nicht dazu missbrauchen kann, Schaden auf dem System anzurichten. Leider steckt gerade im JIT-Compiler des ACG-Schutzmechanismus eine Schwachstelle. Learn more / En savoir plus / Mehr erfahren: https://www.scoop.it/t/securite-pc-et-internet/?&tag=Browsers

|

Scooped by

Gust MEES

|

Zyklon, a fully featured backdoor, is making the rounds using recently patched vulnerabilities in Microsoft Office.

The dismally named code has been around since early 2016; it’s an HTTP malware with a wide range of capabilities, including keylogging, password harvesting, downloading and executing additional plugins, conducting distributed denial-of-service (DDoS) attacks and self-updating and self-removing. FireEye researchers, who uncovered this latest wave of attacks, said that it also can download several plugins from browsers and email software, some of which include features such as cryptocurrency mining and password recovery. Additionally, Zyklon has a mechanism to monitor the spread and impact of its activities and uses the Tor anonymity network to communicate with its command-and-control (C2) server.

In an analysis, FireEye found that Zyklon is being delivered primarily through spam emails with an attached malicious Word document, targeting telecommunications, insurance and financial services. It’s using two Microsoft vulnerabilities: CVE-2017-8759, which was discovered by FireEye in September 2017, and CVE-2017-11882, a remote code execution bug.

CVE-2017-8759 is a .NET framework issue patched by Microsoft in October. An exploit allows attackers to install programs, manipulate data and create new privileged accounts. The second vulnerability was patched in November – though it was found to have existed for 17 years.

The threat actors are banking on administrators taking their time patching – a common tactic. Users should, of course, update their systems as soon as possible, given Zyklon’s virulent abilities. Learn more / En savoir plus / Mehr erfahren: https://www.scoop.it/t/securite-pc-et-internet

|

Scooped by

Gust MEES

|

Aktuell häufen sich im Netz sich erneut Beschwerden von Usern, die von angeblichen Microsoft-Mitarbeitern angerufen wurden. Ihre Windows-Lizenz sei "abgelaufen". Dabei handelt es sich um eine bereits bekannte Betrugsmasche, vor der nun sogar die Polizei warnt. Sollte "Microsoft" demnächst bei Ihnen anrufen, legen Sie am besten sofort auf.

Hallo, hier Microsoft: Bitte bezahlen!

Offenbar macht eine bereits bekannte Telefonbetrugs-Masche derzeit wieder die Runde - wodurch die Polizeistelle in Aachen sich gezwungen sah, eine offizielle Warnung herauszugeben. Über 100 Menschen meldeten in den letzten Tagen demnach Anrufe von angeblichen Microsoft-Mitarbeitern.

Learn more / En savoir plus / Mehr erfahren: https://www.scoop.it/t/securite-pc-et-internet/?&tag=Awareness https://www.scoop.it/t/securite-pc-et-internet/?&tag=Arnaques

|

Scooped by

Gust MEES

|

Faille Wi-Fi : Microsoft a déjà patché Windows 10, 8.1 et 7 Les systèmes Windows ont déjà été modifiés par son éditeur lors de la précédente vague de mise à jour mensuelle distribuée en début de mois pour corriger la faille WPA2. Plus tôt cette semaine les utilisateurs de réseaux Wi-Fi ont été alerté d'un problème dans la sécurisation de la plupart des appareils. Microsoft avait déjà anticipé le problème et a diffusé des correctifs il y a quelques jours. La faille KRACK Attack concerne le protocole de sécurisation WPA2 largement utilisé pour connecter les appareils aux routeurs et points d'accès Wi-Fi. Tous les appareils capables de se connecter à un réseau sans fil sont donc potentiellement concernés : smartphones, tablettes, TV, objets connectés et bien entendu les ordinateurs qu'ils soient de bureau ou portables. Learn more / En savoir plus / Mehr erfahren: http://www.scoop.it/t/securite-pc-et-internet/?&tag=WPA2 http://www.scoop.it/t/21st-century-learning-and-teaching/?&tag=VPN

|

Scooped by

Gust MEES

|

Microsoft says the outbreak of WannaCry ransomware on 12 May reveals why governments shouldn't stockpile software vulnerabilities.

Microsoft's president and chief legal officer Brad Smith thinks governments' hoarding of flaws is a "problem."

These bugs might be valuable to the CIA and NSA, government agencies which can and do exploit flaws to advance the national security interests of the United States government.

But bad guys invariably find and leak these security holes, which places ordinary users at risk of attackers using exploit code to target unpatched systems. Learn more / En savoir plus / Mehr erfahren: http://www.scoop.it/t/securite-pc-et-internet/?&tag=RANSOMWARE http://www.scoop.it/t/securite-pc-et-internet/?&tag=Phishing

|

Scooped by

Gust MEES

|

Pour 2017, Trend Micro prévoit que les cybercriminels intensifieront leurs attaques à partir des vulnérabilités logicielles d'Adobe et Apple. Learn more / En savoir plus / Mehr erfahren: http://www.scoop.it/t/securite-pc-et-internet/

|

Your new post is loading...

Your new post is loading...

Neue Gefahr für Windows-Nutzer: Wie unter anderem "Bleeping Computer" berichtet, wird in Hacker-Foren aktuell ein Tool verkauft, das sich "Terminator" nennt. Kriminelle zahlen dem Portal zufolge bis zu 3.000 US-Dollar für die offenbar sehr effektive Software. Der Entwickler nennt sich in den Foren selbst "Spyboy".

Was "Terminator" so gefährlich macht: Das Tool ist offenbar in der Lage, 24 weitverbreitete Antivirus-, Endpoint Detection and Response- und Extended Detection and Response-Sicherheitsanwendungen zu umgehen. Davon ist offenbar auch der Windows Defender betroffen. Angreifbar sind alle Systeme ab Windows 7.

Learn more / En savoir plus / Mehr erfahren:

https://www.scoop.it/topic/securite-pc-et-internet