Your new post is loading...

Your new post is loading...

|

Scooped by

Gust MEES

|

ChatGPT est victime d’une nouvelle faille de sécurité. En exploitant cette brèche, il est possible d’extraire des données sensibles concernant des individus en s’adressant au chatbot d’OpenAI.

|

Scooped by

Gust MEES

|

|

Scooped by

Gust MEES

|

As IoT devices like Amazon Echo become more and more popular, it isn’t unusual for users to re-sell them. Indeed, it’s increasingly common to come across them on eBay or even at the occasional yard sale. Amazon suggests that, when users are done with a product, they factory reset the device so as to erase any personal information stored within it before sending it back out into the world.

However, it would appear that simply resetting your device won’t actually expunge that data from the face of the Earth and that reselling your device could hypothetically lead to your old information getting boosted.

Researchers with Northeastern University recently spent 16 months buying and reverse engineering 86 used Amazon Echo Dot devices in an attempt to understand any security deficiencies they might have. Learn more / En savoir plus / Mehr erfahren: https://www.scoop.it/t/securite-pc-et-internet/?&tag=Internet+of+things https://www.scoop.it/topic/securite-pc-et-internet/?&tag=iot

|

Scooped by

Gust MEES

|

Certains malwares utilisent désormais le BSSID du point d’accès pour géolocaliser leurs victimes. Ils s’appuient pour cela sur des bases gratuites et accessibles à tous.

Le chercheur en sécurité Xavier Mertens a détecté une nouvelle méthode utilisée par les pirates pour géolocaliser leurs victimes et, le cas échéant, décider de leur sort. Habituellement, ils s’appuient sur l’adresse IP. Mais avec la pénurie d’adresses IPv4, il est de plus en plus difficile de géolocaliser cet identifiant avec certitude, car ces adresses sont de plus en plus échangées d’un opérateur à un autre et d’un pays à un autre.

Dans l’un des derniers codes malveillants analysés, Xavier Mertens a vu que l’auteur intégrait une seconde méthode : la géolocalisation par le BSSID (Basic Service Set Identifier). Cette séquence de 48 bits n’est rien d’autre que l’adresse MAC du point d’accès. Les 24 premiers bits désignent généralement le fournisseur. Les 24 bits restants sont choisis de telle manière à obtenir un identifiant unique de l’appareil. Learn more / En savoir plus / Mehr erfahren: https://www.scoop.it/t/securite-pc-et-internet/?tag=Router

|

Scooped by

Gust MEES

|

|

Scooped by

Gust MEES

|

Das Start-up Clearview AI war der Öffentlichkeit bisher so gut wie unbekannt, und das war durchaus so gewollt. Die kleine Firma hat eine offenbar gut funktionierende, aber auf zahlreichen Ebenen problematische Gesichtserkennungstechnologie an Hunderte Polizeibehörden in den USA verkauft. Nun hat die "New York Times" dafür gesorgt, dass Clearview zum Inbegriff aller Befürchtungen wird, die mit Gesichtserkennung einhergehen. Die Zeitung schreibt vom potenziellen "Ende der Privatsphäre, wie wir sie kennen".

Revolutionär ist an der Technik eigentlich nichts, sie besteht aus lauter Versatzstücken, die es anderswo auch schon gibt. Aber im Zusammenspiel funktioniert sie so gut, dass Ermittler die Software gern und nach eigenem Bekunden auch erfolgreich einsetzen.

Sie müssen dazu nur ein einziges Bild eines Gesuchten bei Clearview hochladen – egal, ob das Bild frontal aufgenommen wurde und ob die Person zum Beispiel eine Sonnenbrille oder einen Hut trägt. Das Bild wird in ein mathematisches Modell des Gesichts umgerechnet, so wie es im Prinzip auch Apples Gesichtserkennung Face ID macht. Dieses Modell wird gegen eine Datenbank abgeglichen - und die hat es in sich: Angeblich besitzt die Firma Clearview eine Sammlung aus drei Milliarden Fotos, die sie ohne Erlaubnis von Facebook, Instagram, YouTube "und Millionen anderen Websites" per Scraping heruntergeladen haben soll.

Diese Fotos werden ebenfalls in mathematische Modelle umgewandelt und bei hinreichender Ähnlichkeit zum hochgeladenen Bild als mögliche Treffer angezeigt, mitsamt den Links zu den jeweiligen Quellen. Das ermöglicht eine schnelle Identifizierung. Learn more / En savoir plus / Mehr erfahren: http://www.scoop.it/t/securite-pc-et-internet/?&tag=Facial+Recognition

|

Scooped by

Gust MEES

|

A recent FBI report warned smart TV users that hackers can also take control of your unsecured TV. "At the low end of the risk spectrum, they can change channels, play with the volume, and show your kids inappropriate videos. In a worst-case scenario, they can turn on your bedroom TV's camera and microphone and silently cyberstalk you," explained the FBI.

Yow!

The risk isn't new. A few years ago, smart TVs from LG, Samsung, and Vizio were spying and reporting on your viewing habits to their manufacturers.

Today, the FBI is warning that "TV manufacturers and app developers may be listening and watching you." It added, "[A] television can also be a gateway for hackers to come into your home. A bad cyber actor may not be able to access your locked-down computer directly, but it is possible that your unsecured TV can give him or her an easy way in the backdoor through your router."

That's true, but while there have been relatively few cases of hackers invading homes via their smart TVs, it's only a matter of time until they're watching and listening to you. Learn more / En savoir plus / Mehr erfahren: http://www.scoop.it/t/securite-pc-et-internet/?tag=smart-TV http://www.scoop.it/t/securite-pc-et-internet/?tag=Internet+of+things

|

Scooped by

Gust MEES

|

Big data is the lynchpin ofnew advances in cybersecurity. Unfortunately, predictive analytics and machine learning technology is a double-edged sword for cybersecurity. Hackers are also exploiting this technology, which means that there is a virtual arms race between cybersecurity companies and black hat cybercriminals.

Datanami has talked about the ways that hackers use big data to coordinate attacks. This should be a wakeup call to anybody that is not adequately prepared.

Black Hat Hackers Exploit Machine Learning to Avoid Detection

Jathan Sadowski wrote an article in The Guardian a couple years ago on the intersection between big data and cybersecurity. Sadowski said big data is to blame for a growing number of cyberattacks.

In the evolution of cybercrime, phishing and other email-borne menaces represent increasingly prevalent threats. FireEye claims that email is the launchpad for more than 90 percent of cyber attacks, while a multitude of other statistics confirm that email is the preferred vector for criminals.

This is largely because of their knowledge of machine learning. They use machine learning to get a better understanding of customers, choose them them more carefully and penetrate defenses more effectively. Learn more / En savoir plus / Mehr erfahren: https://gustmees.wordpress.com/2013/12/21/privacy-in-the-digital-world-shouldnt-we-talk-about-it/ https://www.scoop.it/t/securite-pc-et-internet/?&tag=tracking https://www.scoop.it/t/securite-pc-et-internet/?&tag=Privacy https://www.scoop.it/t/securite-pc-et-internet/?&tag=Big+Data

|

Scooped by

Gust MEES

|

|

Scooped by

Gust MEES

|

Sind VPNs legal? Verständlich erklärt

|

Scooped by

Gust MEES

|

Jeden Tag hören Mitarbeiter Tausende aufgezeichnete Gespräche ab, die die Kunden mit Amazons Assistenzsoftware Alexa geführt haben. Die Begründung des US-Konzerns für diese bislang verschwiegene Maßnahme klingt abenteuerlich.

30

Nutzer von Amazons Assistenzsoftware Alexa sollten sich zweimal überlegen, worüber sie sprechen: Der US-Internetriese lässt zum Teil Mitarbeiter aufgezeichnete Befehle von Nutzern an Alexa anhören und abtippen, um die Spracherkennung zu verbessern.

Der Konzern bestätigte die Vorgehensweise am Donnerstag dem Finanzdienst Bloomberg. „Wir versehen nur eine sehr geringe Auswahl an Alexa-Sprachaufnahmen mit Kommentaren, um das Kundenerlebnis zu verbessern.“ Learn more / En savoir plus / Mehr erfahren: https://www.scoop.it/t/securite-pc-et-internet/?&tag=Privacy https://www.scoop.it/topic/securite-pc-et-internet/?&tag=Alexa

|

Scooped by

Gust MEES

|

Das Tracking wird über die US-Firma Laserlike abgewickelt. Damit die Empfehlungen in der Seitenleiste auch passen, ist der umfangreiche Zugriff auf Daten, etwa den Browser-Verlauf und die aktuell geöffneten Seiten, nötig. Außerdem sammelt Laserlike IP-Adresse, Zugriffszeiten und Verweildauer auf Webseiten.

Im Rahmen von Test-Pilot tracken Laserlike und Mozilla noch Daten zur Nutzung von Advance, etwa Verweildauer auf empfohlenen Seiten oder Informationen zum Betriebssystem. Was man Mozilla zugute halten muss: Sie verschweigen das Thema Tracking nicht und bauen einen Schalter ein, um Advance pausieren zu lassen.

Auch im Privatmodus oder mit eingeschaltetem Tracking-Schutz funktioniert die Erweiterung nicht. Wer möchte, kann die übermittelten Daten einsehen und löschen. Learn more / En savoir plus / Mehr erfahren: https://www.scoop.it/t/securite-pc-et-internet/?&tag=tracking

|

Scooped by

Gust MEES

|

A company that collects the real-time location data on millions of cell phone customers across North America had a bug in its website that allowed anyone to see where a person is located -- without obtaining their consent.

US cell carriers are selling access to your real-time phone location data

The company embroiled in a privacy row has "direct connections" to all major US wireless carriers, including AT&T, Verizon, T-Mobile, and Sprint -- and Canadian cell networks, too.

Earlier this week, we reported that four of the largest cell giants in the US are selling your real-time location data to a company that you've probably never heard about before.

The company, LocationSmart, is a data aggregator and claims to have "direct connections" to cell carriers to obtain locations from nearby cell towers. The site had its own "try-before-you-buy" page that lets you test the accuracy of its data. The page required explicit consent from the user before their location data can be used by sending a one-time text message to the user. When we tried with a colleague, we tracked his phone to a city block of his actual location.

But that website had a bug that allowed anyone to track someone's location silently without their permission.

"Due to a very elementary bug in the website, you can just skip that consent part and go straight to the location," said Robert Xiao, a PhD student at the Human-Computer Interaction Institute at Carnegie Mellon University, in a phone call.

"The implication of this is that LocationSmart never required consent in the first place," he said. "There seems to be no security oversight here."

The "try" website was pulled offline after Xiao privately disclosed the bug to the company, with help from CERT, a public vulnerability database, also at Carnegie Mellon.

Xiao said the bug may have exposed nearly every cell phone customer in the US and Canada, some 200 million customers. Learn more / En savoir plus / Mehr erfahren: https://gustmees.wordpress.com/2013/12/21/privacy-in-the-digital-world-shouldnt-we-talk-about-it/ https://www.scoop.it/t/securite-pc-et-internet/?&tag=tracking https://www.scoop.it/t/securite-pc-et-internet/?&tag=Privacy https://www.scoop.it/t/securite-pc-et-internet/?&tag=Big+Data

|

|

Scooped by

Gust MEES

|

If you're like most people, you use the incognito browsing mode when you want to keep your browsing history private. But did you know that incognito mode isn't actually private?

When using incognito mode in your web browser, you may think that your activities are completely anonymous and untraceable. Unfortunately, this is not always the case. Your Internet Service Provider (ISP) and other third-party entities may still be able to track your online activity, even when you are browsing in incognito mode. Not only that: if you share your device with others, even they can find out what you visited in incognito mode. Learn more / En savoir plus / Mehr erfahren: https://www.scoop.it/t/securite-pc-et-internet/?&tag=Privacy

|

Scooped by

Gust MEES

|

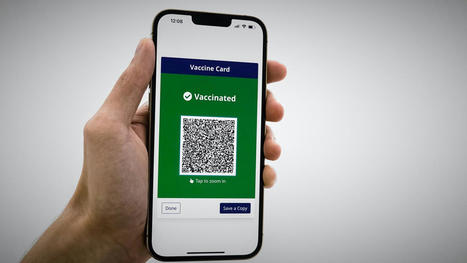

Roughly two-thirds of test digital vaccination applications commonly used today as safe passes and travel passports exhibit behavior that may put users' privacy at risk.

The risks are substantial as these apps are required for large populations worldwide, allowing hackers an extensive target base.

Digital passports

Digital passport apps store proof of a person's COVID-19 vaccination status, full name, ID number, date of birth, and other personally identifiable information (PII) encoded in a QR code or displayed directly in the app. Learn more / En savoir plus / Mehr erfahren: https://www.scoop.it/t/securite-pc-et-internet/?&tag=Privacy Learn more / En savoir plus / Mehr erfahren: https://www.scoop.it/topic/securite-pc-et-internet/?&tag=Coronavirus

|

Scooped by

Gust MEES

|

|

Scooped by

Gust MEES

|

This is a classic identification problem, and efficacy depends on two things: false positives and false negatives.

False positives: Any app will have a precise definition of a contact: let's say it's less than six feet for more than ten minutes. The false positive rate is the percentage of contacts that don't result in transmissions. This will be because of several reasons. One, the app's location and proximity systems -- based on GPS and Bluetooth -- just aren't accurate enough to capture every contact. Two, the app won't be aware of any extenuating circumstances, like walls or partitions. And three, not every contact results in transmission; the disease has some transmission rate that's less than 100% (and I don't know what that is).

False negatives: This is the rate the app fails to register a contact when an infection occurs. This also will be because of several reasons. One, errors in the app's location and proximity systems. Two, transmissions that occur from people who don't have the app (even Singapore didn't get above a 20% adoption rate for the app). And three, not every transmission is a result of that precisely defined contact -- the virus sometimes travels further.

Assume you take the app out grocery shopping with you and it subsequently alerts you of a contact. What should you do? It's not accurate enough for you to quarantine yourself for two weeks. And without ubiquitous, cheap, fast, and accurate testing, you can't confirm the app's diagnosis. So the alert is useless.

Learn more / En savoir plus / Mehr erfahren: https://www.scoop.it/t/securite-pc-et-internet/?&tag=Bluetooth https://www.scoop.it/topic/securite-pc-et-internet/?&tag=SweynTooth https://www.scoop.it/topic/securite-pc-et-internet/?&tag=Contact+tracing

|

Scooped by

Gust MEES

|

Avast Antivirus verkauft massenhaft Browser-Daten seiner Nutzer

Über ein Tochterunternehmen soll der Antiviren-Software-Anbieter Avast massenhaft Browser-Daten von Nutzern verkauft haben.

Jumpshot ist Teil der Avast-Gruppe, die Antiviren-Software anbieten. Das Tochterunternehmen soll laut eines Berichts der Magazine Vice und PCmag massenhaft die Browser-Daten von Nutzern der Avast-Software an Drittunternehmen verkauft haben. Käufer sollen unter anderem Google, Yelp, Microsoft, McKinsey, Pepsi, Sephora, Condé Nast und viele mehr sein.

Zu den Daten, die Jumpshot verkauft hat, gehören nach einer Art Stichprobe von Vice und PCmag Angaben zu Google-Suchanfragen, GPS-Koordinaten von Google Maps, besuchte LinkedIn-Seiten, YouTube-Videos und auch Porno-Seiten samt eingegebener Suchbegriffe und daraufhin angeschauter Videos. Nicht enthalten sind personenbezogene Daten. Allerdings hat Avast für jeden Nutzer seiner Antiviren-Software eine ID, die bei der Installation gespeichert wird – und sich anscheinend weder verändert noch von Avast vergessen wird. Auch wenn Jumpshot diese nicht verkauft, aus den Bewegungsdaten und der Geräte-ID dürften Personen für die Käufer der Daten identifizierbar gewesen sein. Learn more / En savoir plus / Mehr erfahren: https://www.scoop.it/t/securite-pc-et-internet/?&tag=Privacy https://www.scoop.it/topic/securite-pc-et-internet/?&tag=Browsers https://www.scoop.it/topic/securite-pc-et-internet/?&tag=Avast

|

Scooped by

Gust MEES

|

Sicherheitslücken sind auch bei Hardware keineswegs selten. Unser Ratgeber erläutert, welche Geräte besonders gefährdet sind, wie Sie zu Hause konkrete Schwachstellen aufspüren und wie sich das Eindringen von Schadcode verhindern lässt. Weniger im Bewusstsein dagegen ist die Bedrohung durch unzureichend geschützte Hardware. Dabei sind es meist gar nicht per se die Geräte, die böswillig Schaden anrichten. Vielmehr führen auch hier veraltete Gerätesoftware (Firmware), unzureichend geschützte Zugänge, schwache Passwörter und Ähnliches dazu, dass Schadcode eingeschleust und gegebenenfalls übers Heimnetz verbreitet werden kann. Als Angriffspunkte für Hacker eignen sich besonders die Komponenten, die direkt oder per Netzwerk mit dem Internet verbunden sind.

Dazu ein Beispiel: Ein Fernseher ohne Webzugang stellt keine Gefahr dar. Ist der Fernseher dagegen im Netz, was bereits für die Nutzung der Mediatheken erforderlich ist, ist er potenziell gefährdet. Die möglichen Szenarien reichen vom Unbrauchbarmachen durch einen Erpressungstrojaner bis zum Kapern von Kamera und Mikrofon. Einen solchen „großen Lauschangriff“ im Wohnzimmer wünscht sich wohl niemand. Ist das TV-Gerät zusätzlich ins Heimnetz integriert, droht der übrigen IT-Ausstattung Gefahr. Smarte Fernseher illustrieren die Gefahr besonders gut, weil sie mittlerweile in vielen Haushalten stehen, ohne dabei als „Gefahr“ wahrgenommen zu werden. Learn more / En savoir plus / Mehr erfahren: https://www.scoop.it/t/securite-pc-et-internet/?tag=Smart+Home https://globaleducationandsocialmedia.wordpress.com/2014/01/21/why-is-it-a-must-to-have-basics-knowledge-of-cyber-security-in-a-connected-technology-world/ https://www.scoop.it/t/securite-pc-et-internet/?tag=SHODAN+Search+Engine https://www.scoop.it/t/21st-century-learning-and-teaching/?tag=Internet+of+Things https://www.scoop.it/t/securite-pc-et-internet/?tag=smart-TV https://www.scoop.it/t/securite-pc-et-internet/?tag=Internet+of+things https://globaleducationandsocialmedia.wordpress.com/2014/01/21/why-is-it-a-must-to-have-basics-knowledge-of-cyber-security-in-a-connected-technology-world/

|

Scooped by

Gust MEES

|

Thanks to the success of projects like Let’s Encrypt and recent UX changes in the browsers, most page-loads are now encrypted with TLS. But DNS, the system that looks up a site’s IP address when you type the site’s name into your browser, remains unprotected by encryption.

Because of this, anyone along the path from your network to your DNS resolver (where domain names are converted to IP addresses) can collect information about which sites you visit. This means that certain eavesdroppers can still profile your online activity by making a list of sites you visited, or a list of who visits a particular site. Malicious DNS resolvers or on-path routers can also tamper with your DNS request, blocking you from accessing sites or even routing you to fake versions of the sites you requested. Learn more / en Savoir plus / Mehr erfahren: https://www.scoop.it/topic/securite-pc-et-internet/?&tag=EFF https://www.scoop.it/topic/securite-pc-et-internet/?&tag=DNS

|

Scooped by

Gust MEES

|

Ein neuer Tag, eine neue Blockchain-Applikation. IBM hat in den USA ein weiteres Patent eingereicht, das die Entwicklung eines Webbrowsers für die Blockchain vorsieht. Sagt eurem löschbaren Internetverlauf ade!

Wenn es um Blockchain-Lösungen auf Unternehmensebene geht, ist IBM führend. Die unter Beschuss geratene Computing- und Cloud-Größe bietet nicht nur Blockchain-as-a-Service (BaaS), Anwendungen für das Supply-Chain-Management sowie sein Oracle getauftes Tool für Smart Contracts an. Jetzt soll noch ein Browser hinzukommen – vorausgesetzt, das Unternehmen setzt die Idee in dem Patent auch um.

Browserdaten dauerhaft in der Blockchain Das beschreibt die Aussendung von Nutzerinformationen in ein globales Netzwerk von Knotenpunkten, um sie dort zu speichern und zu verarbeiten. Bei einem Browser wären das also Daten über die aktuelle Session, Bookmarks, installierte Plugins, Sicherheitsupdates sowie Standortdaten und der Verlauf über besuchte Seiten. Wer sich ein bisschen mit Blockchains auskennt, weiß, dass Daten, die in die Blockchain geschrieben werden, auch da bleiben und nachverfolgt werden können. Überlegt euch also schon mal eine Menge neue Varianten von: „Da habe ich aus Versehen drauf geklickt.“ Learn more / En savoir plus / Mehr erfahren: https://www.scoop.it/t/securite-pc-et-internet/?&tag=Privacy

|

Scooped by

Gust MEES

|

Amazon’s acknowledgment that it saves Alexa voice recordings – even sometimes after consumers manually delete their interaction history – has thrust voice assistant privacy policies into the spotlight once again.

Amazon has acknowledged that it retains the voice recordings and transcripts of customers’ interactions with its Alexa voice assistant indefinitely. The admission raises questions about how long companies should be able to save highly-personal data collected from voice assistant devices. Learn more / En savoir plus / Mehr erfahren: https://www.scoop.it/t/securite-pc-et-internet/?&tag=Privacy https://www.scoop.it/topic/securite-pc-et-internet/?&tag=Alexa

|

Scooped by

Gust MEES

|

Tens of millions of people use smart speakers and their voice software to play games, find music or trawl for trivia. Millions more are reluctant to invite the devices and their powerful microphones into their homes out of concern that someone might be listening.

Sometimes, someone is.

Amazon.com Inc. employs thousands of people around the world to help improve the Alexa digital assistant powering its line of Echo speakers. The team listens to voice recordings captured in Echo owners’ homes and offices. The recordings are transcribed, annotated and then fed back into the software as part of an effort to eliminate gaps in Alexa’s understanding of human speech and help it better respond to commands. Learn more / En savoir plus / Mehr erfahren: https://www.scoop.it/t/securite-pc-et-internet/?&tag=Privacy https://www.scoop.it/topic/securite-pc-et-internet/?&tag=Alexa

|

Scooped by

Gust MEES

|

A New York Times investigation has found that apps such as GasBuddy and The Weather Channel are among at least 75 companies getting purportedly “anonymous” but pinpoint-precise location data from about 200 million smartphones across the US.

They’re often sharing it or selling it to advertisers, retailers or even hedge funds that are seeking valuable insights into consumer behavior. One example: Tell All Digital, a Long Island advertising firm, buys location data, then uses it to run ad campaigns for personal injury lawyers that it markets to people who wind up in emergency rooms.

The Times reviewed a database holding location data gathered in 2017 and held by one company, finding that it held “startling detail” about people’s travels, accurate to within a few yards and in some cases updated more than 14,000 times a day. Several of the businesses whose practices were analyzed by the Times claim to track up to 200 million mobile devices in the US.

The data being sold is supposedly anonymous, as in, not tied to a phone number. The Times could still easily figure out who mobile device owners were through their daily routines, including where they live, where they work, or what businesses they frequent. Learn more / En savoir plus / Mehr erfahren: https://gustmees.wordpress.com/2013/12/21/privacy-in-the-digital-world-shouldnt-we-talk-about-it/ https://www.scoop.it/t/securite-pc-et-internet/?&tag=tracking https://www.scoop.it/t/securite-pc-et-internet/?&tag=Privacy https://www.scoop.it/t/securite-pc-et-internet/?&tag=Big+Data

|

Scooped by

Gust MEES

|

The latest Facebook privacy SNAFU (Situation Normal, All Facebooked Up) is a bug that changed settings on some accounts, automatically suggesting that their updates be posted publicly, even though users had previously set their updates as “private”.

On Thursday, Facebook asked 14 million users to review posts made between 18 May and 22 May: that’s when the bug was changing account settings. Not all of the 14 million users affected by the bug necessarily had their information publicly, mistakenly shared, but best to check.

Facebook Chief Privacy Officer Erin Egan said in a post that as of Thursday, the company had started letting those 14 million people know about the situation. She stressed that the bug didn’t affect anything people had posted before that time, and even then, they could still have chosen their audience like they always have.

Normally, the audience selector is supposed to be sticky: every time you share something, you get to choose who sees it, and the suggestion is supposed to be based on who you shared stuff with the last time you posted. Friends only? Fine, that’s what should be automatically suggested for the next post, and the one after that, until you change it… or a weird little glitch like this pops up. Learn more / En savoir plus / Mehr erfahren: https://www.scoop.it/t/securite-pc-et-internet/?&tag=Facebook

|

Your new post is loading...

Your new post is loading...

ChatGPT est victime d’une nouvelle faille de sécurité. En exploitant cette brèche, il est possible d’extraire des données sensibles concernant des individus en s’adressant au chatbot d’OpenAI.

Learn more / En savoir plus / Mehr erfahren:

https://www.scoop.it/topic/21st-century-innovative-technologies-and-developments/?&tag=ChatGPT

https://www.scoop.it/t/21st-century-innovative-technologies-and-developments/?&tag=AI

https://www.scoop.it/topic/21st-century-innovative-technologies-and-developments/?&tag=Ethics