Your new post is loading...

Your new post is loading...

|

Scooped by

Gust MEES

|

Wenn Apps auf Speicherkarten zugreifen, kann dies von Cyberkriminellen ausgenutzt werden. Mit der sogenannten Man-in-the-Disk-Attacke können sie den Datenstrom manipulieren.

Ein "Man-in-the-Disk-Angriff" läuft in mehreren Schritten ab.

(Quelle: Check Point ) Die Verwendung von Speicherkarten durch Apps kann von Cyberkriminellen ausgenutzt werden, um Android-Smartphones anzugreifen. Zu diesem Schluss kommt ein Bericht der Sicherheitsspezialisten von Check Point. Die sogenannte Man-in-the-Disk-Attacke erlaubt es einem Angreifer, in den externen Speicher – beispielsweise eine Speicherkarte – einzudringen und sich einzumischen.

Der interne Speicher der Smartphones wird durch die Android-Sandbox abgeschirmt. Der Schutz für externe Speichermedien ist geringer. Dies erlaube dem Angreifer, den Datenaustausch zwischen der App und dem externen Speicher abzufangen und zu manipulieren. Beispielsweise kann er unerwünschte Anwendungen im Hintergrund installieren, Apps zum Absturz bringen oder Schadcode in Apps einschleusen.

Neben Androids Umgang mit Speicherkarten liegt das Problem auch bei den Entwicklern, die sich mit ihren Apps nicht an Googles Richtlinien zur Nutzung externer Speichermedien halten. Unter den von Check Point geprüften Apps waren allerdings auch Apps, die von Google selbst stammen. Darunter waren Google Translate, Google Voice Typing und Google Text-to-Speech.

Beispielsweise im Falle von Google Translate und Google Voice Typing haben die Sicherheitsexperten festgestellt, dass die Entwickler die Integrität der aus dem externen Speicher gelesenen Daten nicht überprüfen konnten. So war das Team in der Lage, bestimmte Dateien, die von diesen Anwendungen benötigt werden, zu kompromittieren. Dies führte zum Absturz der Anwendungen.

Learn more / En savoir plus / Mehr erfahren: https://www.scoop.it/t/securite-pc-et-internet/?&tag=Android

|

Scooped by

Gust MEES

|

Google says that it is getting better than ever at protecting Android users against bad apps and malicious developers.

In fact, in a recent post on the Android Developers blog, the company boasts that it removed a record number of malicious apps from the official Google Play store during 2017.

How many apps did Google remove from its app marketplace after finding they violated Google Play store policies? More than 700,000. That’s an impressive 2000 or so every day, and 70% more than the number of apps removed in 2016.

Furthermore, Google says it is getting better at proactively protecting Android users from the growing menace of mobile malware:

“Not only did we remove more bad apps, we were able to identify and action against them earlier. In fact, 99% of apps with abusive contents were identified and rejected before anyone could install them. This was possible through significant improvements in our ability to detect abuse – such as impersonation, inappropriate content, or malware – through new machine learning models and techniques.”

Furthermore, Google claims it banned more than 100,000 developer accounts controlled by “bad actors” who had attempted to create new accounts and publish yet more malicious apps. Learn more / En savoir plus / Mehr erfahren: https://gustmees.wordpress.com/2014/03/05/often-asked-questions-are-there-cyber-security-dangers-with-apps-and-whats-about-privacy/ https://www.scoop.it/t/securite-pc-et-internet/?&tag=Android

|

Scooped by

Gust MEES

|

Personal data belonging to over 31 million customers of a popular virtual keyboard app has leaked online, after the app's developer failed to secure the database's server.

The server is owned by Eitan Fitusi, co-founder of AI.type, a customizable and personalizable on-screen keyboard, which boasts more than 40 million users across the world.

But the server wasn't protected with a password, allowing anyone to access the company's database of user records, totaling more than 577 gigabytes of sensitive data.

The database appears to only contain records on the app's Android users.

The discovery was found by security researchers at the Kromtech Security Center, which posted details of the exposure alongside ZDNet. The data was only secured after several attempts to contact Fitusi, who acknowledged the security lapse this weekend. The server has since been secured, but Fitusi did not respond when we asked for comment.

ZDNet obtained a portion of the database to verify. Learn more / En savoir plus / Mehr erfahren: https://www.scoop.it/t/securite-pc-et-internet/?&tag=Mobile-Security https://gustmeesde.wordpress.com/2014/12/13/mobile-security-smartphones-sind-auch-mini-computer/

|

Scooped by

Gust MEES

|

|

Scooped by

Gust MEES

|

Près d'un milliard de terminaux Android sont impactés par une faille qui permet d’enregistrer l’utilisateur sans qu’il s’en aperçoive… Concrètement, depuis l’intégration de l’API MediaProjection sur Android 5.0, les applications peuvent capturer le contenu de l’écran et enregistrer le son du microphone sans accéder aux droits administrateurs.

Un simple message apparaît sur une fenêtre pop-up pour indiquer que vous allez accepter que « MediaProjection » enregistre l'écran et le son du téléphone. Le problème étant qu’il est possible de recouvrir ce message d’avertissement par un quelconque texte. L’exemple donné est le suivant : « merci d’avoir téléchargé cette application. Nous espérons que vous allez l’apprécier ! » Learn more / En savoir plus / Mehr erfahren: https://www.scoop.it/t/securite-pc-et-internet/?&tag=Android

|

Scooped by

Gust MEES

|

Google’s July 2017 security fixes for Android are out.

As far as we can see, there are 138 bugs listed, each with its own CVE number, of which 18 are listed with the tag “RCE”.

RCE stands for Remote Code Execution, and denotes the sort of vulnerability that could be abused by a crook to run some sort of program sent in from outside – without any user interaction.

Generally speaking, RCE bugs give outsiders a sneaky chance to trigger the sort of insecure behaviour that would usually either pop up an obvious “Are you sure?” warning, or be blocked outright by the operating system.

In other words, RCEs can typically be used for so-called “drive-by” attacks, where just visiting a web page or looking at an email might leave you silently infected with malware.

Learn more / En savoir plus / Mehr erfahren: http://www.scoop.it/t/securite-pc-et-internet/?&tag=Android

|

Scooped by

Gust MEES

|

Malware

Bürgerrechtler haben bereits vor der Silverpush-Software gewarnt, Anti-Viren-Dienstleister sie als Malware eingestuft. Das Entwickler-Kit wird inzwischen von San Francisco aus weiter verbreitet.

Die Forscher haben zudem vergleichbar funktionierende, auf den Handelsbereich ausgerichtete uBeacons von Anbietern wie Lisnr oder Shopkick ausfindig gemacht, aber in deutlich geringerer Anzahl. Ultraschall-Signale von Shopkick konnten sie etwa in vier von 35 untersuchten Läden in zwei europäischen Städten aufzeichnen. Der Unterschied zu Silverpush sei, dass der Nutzer die einschlägige Anwendung absichtlich starte, um sich etwa Einkaufsvorteile vor Ort zu verschaffen. Learn more / En savoir plus / Mehr erfahren: http://www.scoop.it/t/securite-pc-et-internet/?&tag=Android http://www.scoop.it/t/securite-pc-et-internet/?&tag=Apps http://www.scoop.it/t/securite-pc-et-internet/?&tag=tracking

|

Scooped by

Gust MEES

|

Two companies have discovered that someone had covertly installed malware on 38 devices used by their employees. According to security firm Check Point, the installation of the malicious apps took place somewhere along the supply chain, after phones left the manufacturer's factory and before they arrived at the two companies. Learn more / En savoir plus / Mehr erfahren: http://www.scoop.it/t/securite-pc-et-internet/?&tag=Mobile-Security

|

Scooped by

Gust MEES

|

Le bilan comptable a parlé. Android se positionne à la première place pour le nombre de vulnérabilités de sécurité référencées en 2016. Learn more / En savoir plus / Mehr erfahren: http://www.scoop.it/t/securite-pc-et-internet

|

Scooped by

Gust MEES

|

Ein Android-Updater der eher unbekannten Firma Ragentek ist nicht nur extrem unsicher, er verhält sich auch wie ein Rootkit. Das Programm steckt in etlichen Smartphone-Modellen chinesischer Hersteller, welche auch auf dem hiesigen Markt vertreten sind.

Über 2,8 Millionen Geräte kontaktierten die falschen Update-Server. Die Forscher versuchten, die Gerätemodelle zu identifizieren und Herstellern zuzuordnen.

Bild: AnubisNetworks In zahlreichen Android-Smartphone chinesischer Hersteller steckt eine Backdoor, durch die der Hersteller – oder ein Angreifer – beliebige Befehle mit Root-Rechten ausführen kann. Für das Security-Debakel ist offenbar ein Update-Prozess verantwortlich, der gewährleisten soll, dass die Geräte-Software auf dem aktuellen Stand ist.

Sie stammt von Ragentek und kommt nicht nur auf Android-Geräten dieses Herstellers zum Einsatz sondern auch bei BLU, Infinix Mobility, Beeline, Doogee, IKO Mobile, Leagoo und XOLO.

2,8 Millionen Geräte kontaktieren falschen Update-Server!!! Learn more / En savoir plus / Mehr erfahren: http://www.scoop.it/t/securite-pc-et-internet/?tag=Android

|

Scooped by

Gust MEES

|

|

Scooped by

Gust MEES

|

|

Scooped by

Gust MEES

|

Google warnt vor einer Schwachstelle in Android , über die sich Schadcode auf Millionen Geräte einschleusen lässt. Im Google Play Store gab es bereits eine App, die sich die Sicherheitslücke zunutze machte. Betroffen seien alle Android-Geräte, die nach dem 18. März 2016 kein Update mehr erhalten haben. Die Schwachstelle erlaubt Apps annähernden Root-Zugriff und kann das gesamte Sicherheitskonzept von Android aushebeln. Ihren Ursprung hat die Lücke in einem Fehler im Kernel von Linux, der unter dem freien Betriebssystem bereits im April 2014 geschlossen wurde. In das auf Linux aufbauende Android wurde der Patch jedoch aus unbekannten Gründe nie integriert.

Offizielle Android-Sicherheitsexperten gehen davon aus, dass sich durch die Sicherheitslücke Malware über verseuchte Apps auf Smartphones und Tablets einschleusen lässt, die dann beliebig den Kernel verändert. Die als kritisch eingestufte Lücke kann zu einer permanenten Gefährdung der Geräte führen, die nur durch das erneute Aufspielen des Betriebssystems behoben werden kann.

Learn more / En savoir plus / Mehr erfahren: http://www.scoop.it/t/securite-pc-et-internet/?tag=Android

|

|

Scooped by

Gust MEES

|

Monero-mining Android malware will exhaust your phone in its quest for cash.

A new strain of Android malware will continuously use an infected device's CPU to mine the Monero cryptocurrency until the device is exhausted or even breaks down.

Security company Trend Micro has named the malware HiddenMiner because of the techniques it uses to protect itself from discovery and removal.

Like most cryptocurrency-mining software, HiddenMiner uses the device's CPU power to mine Monero. But Trend Micro said that because there is no switch, controller, or optimizer in HiddenMiner's code it will continuously mine Monero until the device's resources are exhausted.

"Given HiddenMiner's nature, it could cause the affected device to overheat and potentially fail," the company said. Learn more / En savoir plus / Mehr erfahren: https://www.scoop.it/t/securite-pc-et-internet/?&tag=crypto-currency https://www.scoop.it/t/securite-pc-et-internet/?&tag=Crypto+Mining https://www.scoop.it/t/securite-pc-et-internet/?&tag=Android

|

Scooped by

Gust MEES

|

Sicherheitsforscher warnen vor mehreren mit Schadcode verseuchten Spiele-Apps im offiziellen App Store von Google.

Offensichtlich haben die Sicherheitsmechanismen von Google Play versagt und 27 mit Schadcode verseuchte Spiele-Apps durchgelassen. Sicherheitsforschern von Dr. Web zufolge weisen die Apps insgesamt 4,5 Millionen Downloads auf.

In ihrer Warnung listen sie die Namen der Apps auf. Stichproben zeigen, dass ein Großteil bereits nicht mehr verfügbar ist. Wer davon Apps installiert hat, sollte diese schleunigst löschen.

SDK Wurzel des Bösen

Alle Apps wurden mit dem Ya Ya Yun SDK erstellt, das neben legitimen Funktionen eben auch Trojaner-Module mitbringt. Diese sollen nach dem ersten Start einer App vom Opfer unbemerkt Code herunterladen, der im Hintergrund heimlich Webseiten öffnet und auf Werbebanner klickt. Neben dem Klickbetrug könnten die Entwickler des SDKs wahrscheinlich noch weitere Angriffsmodule bereitstellen, vermuten die Sicherheitsforscher.

Unklar ist derzeit, ob die App-Entwickler die Trojaner-Module bewusst eingebaut haben oder ob letztlich die Macher des Ya Ya Yun SDK abkassieren. Learn more / En savoir plus / Mehr erfahren: https://www.scoop.it/t/securite-pc-et-internet/?&tag=Google-Play

|

Scooped by

Gust MEES

|

|

Scooped by

Gust MEES

|

Google has confirmed it has been able to track the location of Android users via the addresses of local mobile phone masts, even when location services were turned off and the sim cards removed to protect privacy.

Revealed by a report by Quartz, Google’s Android system, which handles messaging services to ensure delivery of push notifications, began requesting the unique addresses of mobile phone masts (called Cell ID) at the beginning of 2017.

The information was captured by the phone and routinely sent to Google by any modern Android device, even when location services were turned off and the sim card was removed. As a result Google could in theory track the location of the Android device and therefore the user, despite a reasonable expectation of privacy.

A Google spokesperson said: “In January of this year, we began looking into using Cell ID codes as an additional signal to further improve the speed and performance of message delivery.

“However, we never incorporated Cell ID into our network sync system, so that data was immediately discarded, and we updated it to no longer request Cell ID.” Learn more / En savoir plus / Mehr erfahren: https://www.scoop.it/t/securite-pc-et-internet/?&tag=Cyberespionage https://www.scoop.it/t/securite-pc-et-internet/?&tag=Privacy https://gustmees.wordpress.com/2013/12/21/privacy-in-the-digital-world-shouldnt-we-talk-about-it/ https://www.scoop.it/t/securite-pc-et-internet/?&tag=tracking

|

Scooped by

Gust MEES

|

A newly uncovered form of Android malware aims to steal data from over 40 popular apps including Facebook, WhatsApp, Skype and Firefox - and the trojan has been actively engaging in in this illicit activity for almost two years.

Dubbed SpyDealer by the Palo Alto Networks researchers who discovered it, the malware harvests vast accounts of personal information about compromised users, including phone numbers, messages, contacts, call history, connected wi-fi information and even the location of the device.

The espionage capabilities of the trojan also enable it to record phone calls and videos, along with surrounding audio and video, take photos with both front and rear cameras, take screenshots of sensitive information and monitor the devices location at all times.

Described as an advanced form of Android malware, SpyDealer is able to open a backdoor onto compromised devices by abusing a commercially available Android accessibility service feature in order to root phones into providing superuser privileges.

Samples of the malware analysed by researchers suggests that the malware reuses root exploits used by commercial rooting app "Baidu Easy Root" in order to maintain itself on the compromised device while it harvests personal information and spies on communications from the apps with root privilege. According to the researchers, SpyDealer attempts to steal data from apps including WeChat, Facebook, WhatsApp, Skype, Line, Viber, QQ, Tango, Telegram, Sina Weibo, Tencent Weibo, Android Native Browser, Firefox Browser, Oupeng Brower, QQ Mail, NetEase Mail, Taobao, and Baidu Net Disk. Learn more / En savoir plus / Mehr erfahren: http://www.scoop.it/t/securite-pc-et-internet/?&tag=Android

|

Scooped by

Gust MEES

|

|

Scooped by

Gust MEES

|

|

Scooped by

Gust MEES

|

|

Scooped by

Gust MEES

|

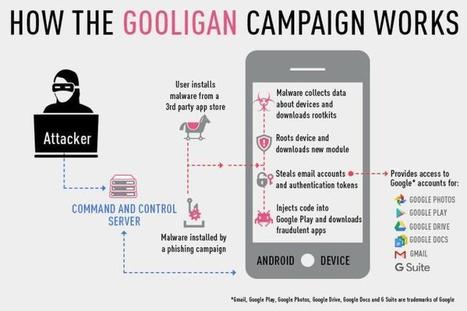

A million Google accounts have been compromised in a massive fraud campaign exploiting Android devices and Google Play.

At the heart of the campaign is a new variant of Android malware dubbed Gooligan, concealed in dozens of Android apps that exploit two unpatched flaws in Android to root infected devices.

The malware nabs email account information and authentication tokens for accessing Google accounts. The attackers use the tokens to install select apps from Google Play on an infected device to boost in-app advertising revenue. Learn more / En savoir plus / Mehr erfahren: http://www.scoop.it/t/securite-pc-et-internet/?tag=Android

|

Scooped by

Gust MEES

|

More than a million users have downloaded a particularly sneaky Android trojan that's available on the official Google Play Store.

The Russian security firm Doctor Web found that the malware, known as Android.MulDrop.924, likes to disguise itself as games and other apps on Google Play Store and other app marketplaces.

One of its preferred masks is an app called "Multiple Accounts: 2 Accounts." It allows users to set up multiple accounts for games, email, messaging, and other software on their devices.

The app hasn't received too many bad reviews, either. Learn more / En savoir plus / Mehr erfahren: http://www.scoop.it/t/securite-pc-et-internet/?tag=Android

|

Scooped by

Gust MEES

|

Forscher von Eset weisen auf ein Android-Botnetz hin, das nicht von einem Kommandoserver, sondern über Twitter gesteuert wird. Diese von PC-Schädlingen seit mindestens 2009 bekannte Verfahren wird damit nach ihrer Einschätzung erstmals für einen Android-Trojaner verwendet.

Aufgrund des für die Koordination verwendeten Kommunikationskanals haben die Forscher den Trojaner Twitoor getauft. Ist er einmal installiert, fragt er regelmäßig ein spezielles Twitter-Konto ab, um eventuelle Befehle zu empfangen. Die Hintermänner können den Trojaner so beispielsweise anweisen, weitere bösartige Anwendungen zu installieren (in der Praxis bisher vor allem solche, die Bankdaten stehlen) oder auch, den Twitter-Kanal zu wechseln.

Learn more / En savoir plus / Mehr erfahren: http://www.scoop.it/t/securite-pc-et-internet/?tag=Android http://www.scoop.it/t/securite-pc-et-internet/?tag=Botnets http://www.scoop.it/t/21st-century-learning-and-teaching/?tag=Botnet

|

Scooped by

Gust MEES

|

More than 100 million Android devices are vulnerable to identity theft and phishing attacks as a result of a recently discovered flaw in a phone call management app called Truecaller.

On Monday, security researchers at Cheetah Mobile published a blog post in which they discuss how the bug allows bad actors to steal users' personal information, which could open the door to subsequent attacks against the platform's users.

Truecaller is a service available for Android, iOS, and Symbian devices as well as Blackberry phones. It enables users to search for phone numbers, block incoming calls/text messages from spammers and telemarketers, as well as connect with friends. Learn more / En savoir plus / Mehr erfahren: http://www.scoop.it/t/securite-pc-et-internet/?tag=Android

|

Your new post is loading...

Your new post is loading...

Wenn Apps auf Speicherkarten zugreifen, kann dies von Cyberkriminellen ausgenutzt werden. Mit der sogenannten Man-in-the-Disk-Attacke können sie den Datenstrom manipulieren.

Ein "Man-in-the-Disk-Angriff" läuft in mehreren Schritten ab.

(Quelle: Check Point ) Die Verwendung von Speicherkarten durch Apps kann von Cyberkriminellen ausgenutzt werden, um Android-Smartphones anzugreifen. Zu diesem Schluss kommt ein Bericht der Sicherheitsspezialisten von Check Point. Die sogenannte Man-in-the-Disk-Attacke erlaubt es einem Angreifer, in den externen Speicher – beispielsweise eine Speicherkarte – einzudringen und sich einzumischen.

Der interne Speicher der Smartphones wird durch die Android-Sandbox abgeschirmt. Der Schutz für externe Speichermedien ist geringer. Dies erlaube dem Angreifer, den Datenaustausch zwischen der App und dem externen Speicher abzufangen und zu manipulieren. Beispielsweise kann er unerwünschte Anwendungen im Hintergrund installieren, Apps zum Absturz bringen oder Schadcode in Apps einschleusen.

Neben Androids Umgang mit Speicherkarten liegt das Problem auch bei den Entwicklern, die sich mit ihren Apps nicht an Googles Richtlinien zur Nutzung externer Speichermedien halten. Unter den von Check Point geprüften Apps waren allerdings auch Apps, die von Google selbst stammen. Darunter waren Google Translate, Google Voice Typing und Google Text-to-Speech.

Beispielsweise im Falle von Google Translate und Google Voice Typing haben die Sicherheitsexperten festgestellt, dass die Entwickler die Integrität der aus dem externen Speicher gelesenen Daten nicht überprüfen konnten. So war das Team in der Lage, bestimmte Dateien, die von diesen Anwendungen benötigt werden, zu kompromittieren. Dies führte zum Absturz der Anwendungen.

Learn more / En savoir plus / Mehr erfahren:

https://www.scoop.it/t/securite-pc-et-internet/?&tag=Android