Your new post is loading...

Your new post is loading...

|

Scooped by

Gust MEES

|

Dès mai prochain, les données personnelles seront mieux protégées en Europe. L'occasion pour de nombreux services de commencer à se poser des questions sur leurs pratiques. Mais comment informer l'internaute sur la réalité des choses ? Nous avons décidé de lancer la réflexion.

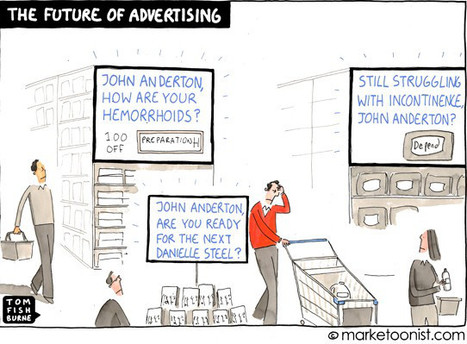

Il y a un peu plus de deux ans, nous nous posions une question : et si on dépolluait Internet ? Nous notions en effet depuis plusieurs années que les sites devenaient de plus en plus impraticables du fait d'abus publicitaires et de méthodes douteuses comme la lecture automatique des vidéos ou l'auto-refresh.

Mais cette gêne visuelle en cachait une autre : la collecte massive de données, mise en place à travers les services des géants du Net (Analytics, boutons J'aime, etc.) et d'espaces publicitaires toujours plus automatisés.

Quel avenir voulons-nous pour Internet ?

On le voit aujourd'hui, chaque site peut déposer des dizaines de cookies sans le moindre consentement de l'utilisateur, le tout à travers une centaine de domaines tiers. Pour le vérifier, il n'y a qu'à utiliser des outils comme Kimetrak et regarder les données du navigateur (voir notre dossier).

Ainsi, comme on pouvait le craindre, l'Internet que l'on connaissait il y a 20 ans s'est profondément modifié sur trois points principaux : les plateformes y ont progressivement pris le pouvoir, il y est plus souvent question de commerce que de partage libre des informations et des idées, le tout alimenté par une immense collecte de données personnelles.

Comme c'est le cas dans certaines industries, il existe néanmoins des zones de « résistance ». L'information s'y veut en libre accès, elle doit permettre au plus grand nombre de réfléchir au monde d'aujourd'hui plutôt que suivre les derniers buzz, l'entraide et le travail collaboratif y sont des valeurs centrales et le financement se fait à travers des dons ou des abonnements, l'accès aux données n'étant pas considéré comme un « pétrole à exploiter ».

Malheureusement il n'existe pas vraiment d'élément distinctif fort pour ces sites et services, qui constituent une alternative au tout commercial qui nous entoure désormais dans le World Wide Web.

Un label pour l'Internet propre ?

Faudrait-il créer une sorte d'annuaire ? De label « bio » des services et autres sites en ligne ? Sans doute. Tout du moins faciliter l'accès et la reconnaissance de ces initiatives en fonction d'éléments qui peuvent être facilement vérifiés : structure économique, modèle de financement, trackers, dispositions légales à travers des outils tels que ToS;DR, etc. Learn more / En savoir plus / Mehr erfahren: https://www.scoop.it/t/luxembourg-europe/?&tag=GDPR

|

Scooped by

Gust MEES

|

|

Scooped by

Gust MEES

|

|

Scooped by

Gust MEES

|

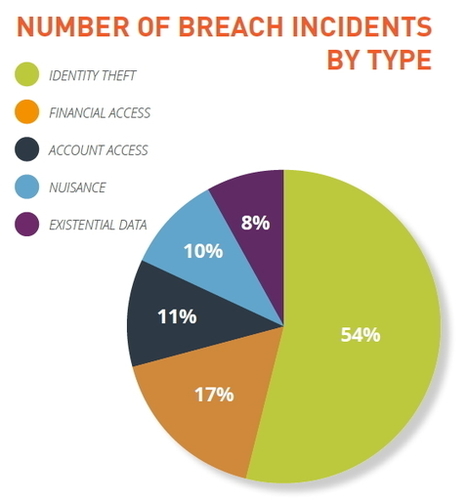

Les vols de données ont explosé en 2014, selon le Breaches Level Index. La faute à un modèle de protection dépassé face aux nouveaux modes d’attaque, selon Gemalto.

L’année 2014 s’illustrera comme une année record en matière d’infractions informatiques. Plus d’un milliard (1,023 précisément) de données ont été perdues ou volées au cours de l’année passée. Sont considérées comme données les informations propres à l’identité personnelle ou bancaire ainsi que les identifiants d’accès.

En savoir plus :

- http://www.scoop.it/t/securite-pc-et-internet/?tag=DATA-BREACHES

Sécurité: Cybercriminalité et réseaux sociaux : liaisons dangereuses: 2015

Via Frederic GOUTH

|

Scooped by

Gust MEES

|

|

Scooped by

Gust MEES

|

Un présumé pirate informatique, membre du groupe Lizard Squad, arrêté par la police britannique. Son identité connue depuis novembre !

Vous avez très certainement du entendre parler des Lizard Squad, des “pirates” informatiques ayant décidé de s’amuser pour Noël. Un groupe de “clic and hack” qui a réussi le 25 décembre à bloquer les services en ligne de Microsoft et Sony. Bilan, plus possible pour les joueurs de se connecter au Xbox Live et PSN de Sony. Des “pirates” qui avaient déjà fait parler d’eux en septembre et décembre 2014 en s’attaquant déjà à SONY et au XBOX Live, ainsi qu’à plusieurs éditeurs de jeux vidéo.

Il y a quelques heures, les amis du petit déjeuner britannique, et plus précisément les cyber policiers du SEROCU, ont arrêté un homme de 22 ans, présumé membre actif de cette “équipe” qui agit, comme elle le dit elle même, pour s’amuser.

Article original appartenant à zataz.com : ZATAZ Magazine » Arrestation pour Lizard Squad http://www.zataz.com/arrestation-pour-lizard-squad/#ixzz3NaKEKcgo

Follow us: @zataz on Twitter

|

Scooped by

Gust MEES

|

|

Scooped by

Gust MEES

|

|

Scooped by

Gust MEES

|

|

Scooped by

Gust MEES

|

Deux des correctifs publiés mardi 11 juin concerneront des vulnérabilités critiques, dont une affectant une palette inhabituellement large de produits Microsoft, de Office à Windows.

Save the date and UPDATE asap!!!

|

Scooped by

Gust MEES

|

Les chercheurs de l'entreprise de sécurité IntelCrawler ont mis à jour un botnet réunissant environ 1 500 points de vente et autres systèmes de vente au détail compromis dans 36 pays dans le monde.

IntelCrawler a évalué la taille du botnet Nemanja à 1 478 systèmes PoS infectés. L'entreprise de sécurité a localisé ces systèmes dans différents pays, dont les États-Unis, le Royaume-Uni, le Canada, l'Australie, la Chine, la Russie, le Brésil et le Mexique. Mais le botnet Nemanja a également été détecté dans d'autres pays comme l'Argentine, l'Autriche, le Bangladesh, la Belgique, le Chili, la République tchèque, le Danemark, l'Estonie, la France, l'Allemagne, Hong Kong, l'Inde, l'Indonésie, Israël, l'Italie, le Japon, les Pays-Bas, la Nouvelle-Zélande, la Pologne, le Portugal, l'Afrique du Sud, l'Espagne, la Suisse, Taiwan, la Turquie, l'Uruguay, le Venezuela et la Zambie.

|

Scooped by

Gust MEES

|

Un chercheur indique que près de 320 000 serveurs sont encore vulnérables à la faille Heartbleed.

Pour trouver ce chiffre, il a scanné des millions de serveurs sur le port 443 qui est utilisé pour les communications TLS/SSL. A la découverte de la faille, plus de 600 000 serveurs étaient exposés. Robert Graham reste prudent sur ce chiffre de 320 000 en indiquant qu’il existe d’autres tests que le port 443 et qu’il peut donc y avoir plus de serveurs vulnérables.

Learn more:

- http://www.scoop.it/t/securite-pc-et-internet/?tag=Heartbleed

|

|

Scooped by

Gust MEES

|

|

Scooped by

Gust MEES

|

|

Scooped by

Gust MEES

|

|

Scooped by

Gust MEES

|

|

Scooped by

Gust MEES

|

|

Scooped by

Gust MEES

|

|

Scooped by

Gust MEES

|

|

Scooped by

Gust MEES

|

L’iPhone 5S a été mis à mal par une équipe de Corée du Sud, qui a réussi à profiter d'une combinaison de deux bugs dans Safari pour en prendre le contrôle. Le Samsung Galaxy S5 non plus n'a pas réisté aux assauts des hackers. Deux équipes ont profité de failles dans la gestion du protocole NFC pour en prendre le contrôle. le Nexus 5 a lui aussi été piraté via NFC, grâce à une technique étonnante, qui a consisté à forcer un appairage Bluetooth entre deux appareils.

|

Scooped by

Gust MEES

|

Aujourd'hui il est possible de piéger les pirates informatiques. Les RSSI (Responsables de la Sécurité des Systèmes d'Information) ont désormais la capacité de se doter de leurres pour éliminer les vols de mots de passe grâce aux « honeywords ». Ce sont de faux mots de passe qui déclenchent des alarmes dans le système chaque fois que des pirates tentent d'accéder à des comptes.

|

Scooped by

Gust MEES

|

C’est dans un message diffusé sur le blog du système d’anonymisation TOR que l’on apprend, du moins que nous avons la confirmation, du piratage du système TOR. Comme nous vous l’indiquions sur zataz, voilà une dizaine de jours, nous nous étonnions de la disparition d’une conférence dédiée à la surveillance de TOR lors du Black Hat 2014 de Las Vegas. La conférence de d’Alexander Volynkin et Michael McCord devait revenir sur les moyens de rendre beaucoup moins anonymes les utilisateurs du système. TOR, donc, via son blog explique que ce “4 juillet, nous avons trouvé un groupe de relais dont le but supposé était de contourner l’anonymat des utilisateurs. Il semble qu’ils ciblaient les internautes qui utilisent Tor pour accéder ou exploiter des services cachés. Les attaques entraînaient la modification des en-tête de Tor pour s’effectuer.” Bref, nous revoilà avec le coup de 2007 et la lecture des données passant par les ordinateurs permettant à TOR de fournir l’anonymat tant recherché. Une technique d’espionnage démontrée par Dan Egerstad qui avait permis de révéler des centaines de données sensibles d’ambassades ou encore du Dalaïlama.

Article original appartenant à zataz.com : ZATAZ Magazine » Piratage de TOR confirmé par… TOR http://www.zataz.com/piratage-de-tor-confirme-par-tor/#ixzz38zXP7urA

Follow us: @zataz on Twitter

|

Scooped by

Gust MEES

|

Des chercheurs américains ont développé une méthode d’analyse inédite pour protéger les objets connectés des failles de sécurité.

Et si je vous disais qu'il y a dans votre ordinateur un mouchard que vous ne pouvez pas enlever, qui a été mis en place par le constructeur, qui est sur les listes blanches de la plupart des antivirus et dont vous n'avez jamais entendu parler ? La société Kaspersky, spécialisée dans la détection et …

Via Frederic GOUTH, Gust MEES

|

Your new post is loading...

Your new post is loading...

Dès mai prochain, les données personnelles seront mieux protégées en Europe. L'occasion pour de nombreux services de commencer à se poser des questions sur leurs pratiques. Mais comment informer l'internaute sur la réalité des choses ? Nous avons décidé de lancer la réflexion.

Il y a un peu plus de deux ans, nous nous posions une question : et si on dépolluait Internet ? Nous notions en effet depuis plusieurs années que les sites devenaient de plus en plus impraticables du fait d'abus publicitaires et de méthodes douteuses comme la lecture automatique des vidéos ou l'auto-refresh.

Mais cette gêne visuelle en cachait une autre : la collecte massive de données, mise en place à travers les services des géants du Net (Analytics, boutons J'aime, etc.) et d'espaces publicitaires toujours plus automatisés.

Quel avenir voulons-nous pour Internet ?

On le voit aujourd'hui, chaque site peut déposer des dizaines de cookies sans le moindre consentement de l'utilisateur, le tout à travers une centaine de domaines tiers. Pour le vérifier, il n'y a qu'à utiliser des outils comme Kimetrak et regarder les données du navigateur (voir notre dossier).

Ainsi, comme on pouvait le craindre, l'Internet que l'on connaissait il y a 20 ans s'est profondément modifié sur trois points principaux : les plateformes y ont progressivement pris le pouvoir, il y est plus souvent question de commerce que de partage libre des informations et des idées, le tout alimenté par une immense collecte de données personnelles.

Comme c'est le cas dans certaines industries, il existe néanmoins des zones de « résistance ». L'information s'y veut en libre accès, elle doit permettre au plus grand nombre de réfléchir au monde d'aujourd'hui plutôt que suivre les derniers buzz, l'entraide et le travail collaboratif y sont des valeurs centrales et le financement se fait à travers des dons ou des abonnements, l'accès aux données n'étant pas considéré comme un « pétrole à exploiter ».

Malheureusement il n'existe pas vraiment d'élément distinctif fort pour ces sites et services, qui constituent une alternative au tout commercial qui nous entoure désormais dans le World Wide Web.

Un label pour l'Internet propre ?

Faudrait-il créer une sorte d'annuaire ? De label « bio » des services et autres sites en ligne ? Sans doute.

Tout du moins faciliter l'accès et la reconnaissance de ces initiatives en fonction d'éléments qui peuvent être facilement vérifiés : structure économique, modèle de financement, trackers, dispositions légales à travers des outils tels que ToS;DR, etc.

Learn more / En savoir plus / Mehr erfahren:

https://www.scoop.it/t/luxembourg-europe/?&tag=GDPR