Your new post is loading...

Your new post is loading...

|

Scooped by

Gust MEES

|

Unser Tipp zum Welt-Passwort-Tag! Virenscanner, Firewall, getrennte Benutzerkonten und Verschlüsselung, Windows ist mit vielen Security-Tools bereits ausgestattet. Was fehlt ist eine Lösung für sichere Passwörter.

Mit Passwörtern ist es so eine Sache. Wir müssen uns zu viele von ihnen merken, was in den meisten Fällen dazu führt, dass man entweder verschiedene einfache Passwörter verwendet oder sich auf wenige sehr sichere konzentriert. Beide Strategien bergen ein hohes Risiko. Besser ist es, jedem Benutzerkonto ein eigenes sehr sicheres Passwort zu spendieren. Dafür braucht es aber eine Merkhilfe.

Natürlich können Sie auch Ihrem Browser Passwörter anvertrauen, wir raten aber zu einem anderen Ansatz. Tools wie KeePass packen Passwörter in eine verschlüssette Datei und versiegeln den Zugriff mit einem Masterpasswort. Sie müssen sich selbst also nur noch ein starkes Passwort merken.

Mit dem Entschlüsseln Sie Ihre Passwort-Datenbank und holen sich daraus die Passwörter für sämtliche Internet-Dienste. Der große Vorteil: So können Sie für jeden Dienst ein eigenes, sehr sicheres Passwort verwenden.

Sie geben die Passwörter auch nicht aus der Hand, wie bei LastPass & Co. Stattdessen haben nur Sie die Kontrolle über Ihre Passwörter.

Learn more / En savoir plus / Mehr erfahren: https://www.scoop.it/t/securite-pc-et-internet?page=2&tag=Passwords https://www.scoop.it/t/securite-pc-et-internet/?&tag=Password+Managers

|

Scooped by

Gust MEES

|

VW bugs: "Unpatchable" remote code pwnage

Two security researchers have excoriated Volkswagen Group for selling insecure cars. As in: hackable-over-the-internet insecure.

They broke into a recent-model VW and an Audi, via the cars’ internet connections, and were able to jump from system to system, running arbitrary code. Worryingly, they fully pwned the unauthenticated control bus connected to some safety-critical systems—such as the cruise control.

But VW has no way to push updates to its cars, and won’t alert owners to visit a dealer for an update.

Yes, it’s the internet of **** again: Potentially safety-critical bugs caused by the conflict between convenience and security. In this week’s Security Blogwatch, we prefer classic, analog vehicles.

Your humble blogwatcher curated these bloggy bits for your entertainment. Not to mention: Globfinity War…

Learn more / En savoir plus / Mehr erfahren: https://www.scoop.it/t/securite-pc-et-internet/?&tag=Cars https://www.scoop.it/t/securite-pc-et-internet/?&tag=iot

|

Scooped by

Gust MEES

|

Selon Threat Post, deux chercheurs en sécurité de l'entreprise hollandaise Computest, Daan Keuper et Thijs Alkemade, ont découvert des vulnérabilités dans le logiciel embarqué de la Volkswagen Golf GTE et de l'Audi3 Sportback e-tron

Ces vulnérabilités offrent pas mal d'amusements aux pirates : ouvrir le microphone pour écouter les conversation à l'intérieur du véhicule, accéder au carnet d'adresses complet, à l'historique des conversations, tracer le véhicule à travers son système de navigation, modifier l'affichage de l'écran du système..

Ce n'est pas tout... Poussant leurs investigations, les chercheurs ont constaté qu'il est possible de lire n'importe quel fichier sur le disque du système et même d'exécuter du code arbitraire à distance.

Volswagen commente l'affaire ainsi auprès de Threatpost : "Nous sommes en contact avec Computest depuis la mi-2017", la correction de bugs - en d'autres termes, l'élimination de la vulnérabilité - avait déjà eu lieu début mai 2016."

Fort bien... Toutefois en ce qui concerne les corrections des bugs, les chercheurs sont beaucoup plus nuancés : "Le système que nous avons étudié ne peut pas être mis à jour par l'utilisateur final, un utilisateur doit se rendre chez un revendeur officiel pour recevoir une mise à jour. Cependant, d'après notre expérience, il semble que les voitures qui ont été produites auparavant ne sont pas automatiquement mises à jour lorsqu'elles sont réparées chez un concessionnaire, elles sont donc toujours vulnérables à l'attaque décrite. Learn more / En savoir plus / Mehr erfahren: https://www.scoop.it/t/securite-pc-et-internet/?&tag=Cars https://www.scoop.it/t/securite-pc-et-internet/?&tag=iot

|

Scooped by

Gust MEES

|

Over a million fiber routers can be remotely accessed, thanks to an authentication bypass bug that's easily exploited by modifying the URL in the browser's address bar.

The bug lets anyone bypass the router's login page and access pages within -- simply by adding "?images/" to the end of the web address on any of the router's configuration pages, giving an attacker near complete access to the router. Because the ping and traceroute commands on the device's diagnostic page are running at "root" level, other commands can be remotely run on the device, too.

The findings, published Monday, say the bug is found in routers used for fiber connections. These routers are central in bringing high-speed fiber internet to people's homes.

At the time of writing, about 1.06 million routers marked were listed on Shodan, the search engine for unprotected devices and databases. Half the vulnerable routers are located on the Telmex network in Mexico, and the rest are found on in Kazakhstan and Vietnam. Learn more / En savoir plus / Mehr erfahren: https://www.scoop.it/t/securite-pc-et-internet/?&tag=Router

|

Scooped by

Gust MEES

|

Forscher der Princeton University haben kürzlich ein anspruchsvolles Tool entdeckt, dass den Namen „Session-Replay Script“ trägt. Damit sind Berichte über das User-Verhalten selbst bis ins kleinste Detail möglich. Die eingebetteten Code-Schnipsel beobachten und verfolgen jede Interaktion eines Webseitenbesuchers mit der Webseite in Echtzeit. Es ist so, als ob ihm jemand beim Surfen über die Schulter sieht. Anders ausgedrückt ermöglichen diese „Screen Recordings“ das Aufzeichnen jeder Tastatureingabe, jeder Mausbewegung oder jedes Page Scrollings. Alles wird zusammen mit dem Content der Webseite zu einem Paket geschnürt und an Third-Party Server – also an Dritte – zur Analysierung geschickt.

Wir haben die Session-Replay Scipts von sieben der beliebtesten Anbieter solcher Tools untersucht. Das Ergebnis: 482 der weltweit 50.000 meistbesuchten Webseiten benutzen eines der Scripte. Sicherlich ist das nur ein winziger Teil des Internets, wahrscheinlich liegt die tatsächliche Zahl der im Gebrauch befindlichen Scripts weitaus höher.

Was sind die Risiken von Session-Replay Scripts?

Eigentlich sind die Scripts für legitime Anwendungszwecke gedacht. Dazu gehört beispielsweise das Verstehen, wie die User mit der eigenen Webseite zurechtkommen oder das Aufspüren von unverständlichen Abschnitten. Der Einsatz von Session-Replay-Scripts kann aber profunde Auswirkungen auf die Privatsphäre und die Sicherheit haben. Am wichtigsten ist die Tatsache, dass so ein Script nicht zwischen sensiblen und profanen Daten unterscheidet. Ohne angemessene Sicherheitsmaßnahmen können sensible Nutzerdaten preisgegeben werden, wie Login-Daten, Kreditkartendaten oder Informationen zum Gesundheitszustand. Außerdem tracken die Scripts Informationen, die in Echtzeit in ein Feld eingegeben werden, ohne dass sie schon an den Server übermittelt sind – das Aufzeichnen von eigentlich gelöschten Eingaben ist damit möglich.

Weiterhin beabsichtigen die Scripts das Aufzeichnen und Abrufen von individuellen Browser Sessions. Anonymität kann dadurch nicht gewährleistet werden. Aus dem vorangegangenen Whitepaper geht hervor, dass einige Provider sogar echte Namen einzelnen User-Sessions zuordnen. Learn more / En savoir plus / Mehr erfahren: https://www.scoop.it/t/securite-pc-et-internet/?&tag=Session-Replay+Scripts https://www.scoop.it/t/securite-pc-et-internet/?&tag=tracking

|

Scooped by

Gust MEES

|

A critical flaw in electronic locks left millions of hotel rooms worldwide vulnerable to hackers. Now, the security researchers who developed the attack are helping hotels patch the problem, literally door to door.

Tomi Tuominen and Timo Hirvonen, who both work for the international cybersecurity firm F-Secure, uncovered a design flaw in the software of electronic keys produced by VingCard, a global provider of hotel locking systems. By F-Secure’s count, the vulnerable software, Vision, is deployed in as many as 166 countries at over 40,000 buildings—millions of doors, in other words.

While hijacking and cloning hotel room keys is nothing new, the attack designed by Hirvonen and Tuominen is exceptional for a few reasons: First off, it allows the attacker to produce a master key for the entire building within a matter of minutes. All that’s needed is a regular hotel room key. It can even be expired.

“It can be your own room key, a cleaning staff key, even to the garage or workout facility,” Tuominen told Gizmodo. “We can even do it in an elevator if you have your key in your front pocket; we can just clone it from there.” Tuominen compared the following step to a scene in Terminator 2, in which John Connor brute forces open a safe open with (movie trivia alert!) an Atari Portfolio palmtop computer, circa 1989. Learn more / En savoir plus / Mehr erfahren: https://www.scoop.it/t/securite-pc-et-internet/?&tag=Traveling

|

Scooped by

Gust MEES

|

Spätestens seit dem Cambridge-Analytica-Skandal stehen viele Menschen Facebook skeptisch gegenüber. Wie Forscher nun herausgefunden haben können beim "Login mit Facebook" Skripte von Drittfirmen die Facebook-Identität des Besuchers nachverfolgen.

Wenn ein Internet-Nutzer auf einer Webseite die Funktion "Login mit Facebook" verwendet, gibt er der Webseite, auf der er sich befindet, unter Umständen Zugriff auf sein öffentliches Facebook-Konto. Forscher der Princeton-Universität in den USA warnen nun davor, dass auf dieser Webseite eingebettete Skripte von Dritten ebenfalls Zugriff auf diese Daten haben. Laut den Forschern sammeln Tracker so die Informationen der Webseitenbesucher – in den meisten Fällen wohl ohne dass die betroffene Webseite davon Kenntnis hat. Derartige Scripte fanden sie auf 434 der eine Million meistbesuchten Seiten im Netz.

Die meisten der Dritt-Skripte fragen den Facebook-Namen und die E-Mail-Adresse des Besuchers ab, der sich über Facebook auf der Seite anmeldet. Zwar ist die ID, welche die Skripte abgreifen, erst einmal auf die Anmelde-Routine der besuchten Webseite beschränkt; wie die Forscher zeigen, lassen sich darüber allerdings die öffentlichen Facebook-Informationen des Besuchers extrahieren. Dazu gehört dessen Facebook-Name und sein Profilbild. Learn more / En savoir plus / Mehr erfahren: https://www.scoop.it/t/securite-pc-et-internet/?&tag=Facebook https://gustmees.wordpress.com/2013/12/21/privacy-in-the-digital-world-shouldnt-we-talk-about-it/

|

Scooped by

Gust MEES

|

Nextcloud is pleased to announce that the German Federal Information Technology Center (ITZBund) has chosen Nextcloud as their solution for efficient and secure file sharing and collaboration in a public tender. Nextcloud is operated by the ITZBund, the central IT service provider of the federal government, and made available to around 300,000 users. ITZBund uses a Nextcloud Enterprise Subscription to gain access to operational, scaling and security expertise of Nextcloud GmbH as well as long-term support of the software.

IT service provider for the federal government

ITZBund is the central IT service provider of the German federal government and operates IT Services for over one million administrative and industrial users. It emerged from the merger of the Federal Agency for Information Technology (Division of the Federal Ministry of the Interior), the Federal Agency for IT Services (Division of the Federal Ministry of Transport and Digital Infrastructure) and the Center for Information Processing and Information Technology (division of the Federal Ministry of Finance). ITZBund employs about 2.700 people, mostly IT specialists, engineers and network and security professionals. Learn more / En savoir plus / Mehr erfahren: https://www.scoop.it/t/securite-pc-et-internet/?&tag=Privacy

|

Scooped by

Gust MEES

|

Microsofts Browser Protection ist jetzt als Erweiterung auch für Google Chrome verfügbar. Das Add-on fügt dem Browser eine zusätzliche Sicherheitsebene zum Schutz vor schadhaften Links und Phishing-Attacken hinzu.

Windows Defender Browser Protection: Die Schutzfunktion aus Microsoft Edge gibt es jetzt auch als Chrome-Erweiterung.

Microsoft stattet seinen Edge-Browser standardmäßig mit einer Schutzfunktion für das Surfen im Internet aus. Diese soll Nutzer vor bösartigen Links und Phishing-Attacken bewahren. Jetzt bieten die Redmonder ihre Browser Protection auch für Google Chrome als Erweiterung an.

In der Praxis scannt die Windows Defender Browser Protection automatisch angesurfte Webseiten sowie Links und gleicht diese mit einer Blacklist von Microsoft ab. Sobald ein potenziell gefährlicher Link aus der Liste angesteuert wird, spielt die Schutzlösung einen deutlichen Warnhinweis aus. Über eine Schaltfläche lässt sich die Funktion beliebig an- und ausschalten.

Google Chrome verfügt zwar mit Safe Browsing über eine ganz ähnliche Funktion, in einem Test der Sicherheitsspezialisten NSS Labs schnitt die Schutzlösung von Microsoft allerdings deutlich besser ab als das Pendant von Google. Während die zugrundeliegende Technologie aus Microsoft Edge 99 Prozent aller Phishing-Attacken stoppte, erkannte Chrome nur 87 Prozent.

Daneben besitzt auch Firefox eine Protection-Lösung für sicheres Surfen, diese landete mit einer Erkennungsrate von 70 Prozent im Test von NSS Labs auf dem dritten Platz. Für den Open-Source-Browser bietet Microsoft allerdings keine Windows-Defender-Erweiterung an. Learn more / En savoir plus / Mehr erfahren: https://gustmees.wordpress.com/2012/05/02/get-smart-with-5-minutes-tutorialsit-securitypart-1-browsers/ https://gustmeesde.wordpress.com/2014/12/16/browser-sind-das-einfallstor-fur-malware-sind-eure-browser-up-to-date/

|

Scooped by

Gust MEES

|

Millions of apps leak personal identifiable information such as name, age, income and possibly even phone numbers and email addresses. At fault are app developers who do not protect ad-targeting data transmitted to third-party advertisers. “The scale of what we first thought was just specific cases of careless application design is overwhelming,” said Roman Unuchek, security researcher, Kaspersky Lab, who introduced his research here at the RSA Conference on Tuesday. “Millions of applications include third party SDKs, exposing private data that can be easily intercepted and modified – leading to malware infections, blackmail and other highly effective attack vectors on your devices.” Data sent unencrypted over HTTP can be collected by cybercriminals that share the same Wi-Fi network, or by an ISP or even by malware installed on a target’s home router, researchers said. Not only can unprotected data be collected, but it can also be intercepted by a cybercriminal who can modify it to show malicious ads, enticing users to download a trojan application, which turn out to be malware, according to Unuchek. Learn more / En savoir plus / Mehr erfahren: https://gustmees.wordpress.com/2013/12/21/privacy-in-the-digital-world-shouldnt-we-talk-about-it/

|

Scooped by

Gust MEES

|

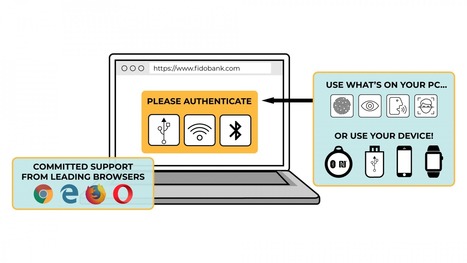

Die großen Browser-Hersteller Mozilla, Google und Microsoft unterstützen den neuen Web-Standard WebAuthentication, kurz: WebAuthn. Er könnte künftig Passwörter im Internet überflüssig machen.

Der kommende Web-Authentication-Standard – kurz: WebAuthn – macht die Eingabe von Passwörtern bald überflüssig. Nutzer können sich bei Online-Diensten einfach mit ihrem (USB-)Token, Fingerabdruck oder einem anderen biometrischen Verfahren einloggen. Die großen Browser-Hersteller Google, Mozilla und Microsoft haben nun bekannt gegeben, dass sie den Standard unterstützen und in ihre Browser implementieren wollen. Dieser wichtige Support leite eine "neue Ära der allgegenwärtigen, phishing-resistenten und starken Authentifizierung ein", freut sich die FIDO-Allianz. FIDO hatte sich im Sommer 2012 gebildet, um offene Authentifizierungsstandards fürs Internet zu entwickeln. Learn more / En savoir plus / Mehr erfahren: https://www.scoop.it/t/securite-pc-et-internet/?&tag=Browsers

|

Scooped by

Gust MEES

|

Das Sicherheitsunternehmen Digital Shadows findet auf ungeschützten Servern Milliarden an Datensätzen, auch S3 ist betroffen.

Das Bundesamt für Sicherheit in der Informationstechnik weist auf eine interessante Studie der Sicherheitsforscher von Digital Shadows hin: Viel Medienaufmerksamkeit erhielten zwar in den letzten Jahren Hacker, die in fremde Netze einbrechen, sehr oft sind aber persönliche Daten völlig frei zugänglich und liegen ungeschützt auf diversen Servern. Grund dafür sind wohl oft fehlendes Fachwissen und vielleicht auch Mängel bei den Voreinstellungen von NAS-Speichergeräten.

Die Forscher haben in den letzten drei Monaten mit einem selbst entwickelten Scan-Tool nach per Web zugänglichen Freigaben gesucht: SMB-Freigaben, rsync-Freigabe, FTP-, Amazon S3- oder auch ungeschützten Webseiten und NAS-Servern. Dabei spürten sie insgesamt 1,5 Milliarden an Daten mit einer Dateigröße von 12 TB auf, auf die man problemlos per Web zugreifen kann. Bei einer Analyse der Daten fanden sich darunter unter anderem Steuer-Unterlagen, Patientenlisten und Medizin-Daten. Über eine einzige SMB-Freigabe konnten die Forscher in einem Fall auf über zwei Millionen an Körperscans zugreifen, vielleicht Daten eines italienischen Krankenhauses. Am stärksten betroffen war die USA mit 16,3 Prozent der frei zugänglichen Dateien, Deutschland immerhin mit knapp 8 Prozent. Learn more / En savoir plus / Mehr erfahren: https://www.scoop.it/t/securite-pc-et-internet/?&tag=Privacy

|

Scooped by

Gust MEES

|

Around 20% of today's top VPN solutions are leaking the customer's IP address via a WebRTC bug known since January 2015, and which apparently some VPN providers have never heard of.

The discovery belongs to Paolo Stagno, a security researcher who goes by the pseudonym of VoidSec, and who recently audited 83 VPN apps on this old WebRTC IP leak.

Stagno says he found that 17 VPN clients were leaking the user's IP address while surfing the web via a browser.

The researcher published his results in a Google Docs spreadsheet. The audit list is incomplete because Stagno didn't have the financial resources to test all commercial VPN clients.

The researcher is now asking the community to test their own VPN clients and send him the results. For this, he set up a demo web page that users must access in their browser with their VPN client enabled. The code running on this page is also available on GitHub, if users want to test the leak locally, without exposing their IP on somebody else's server.

WebRTC leak known since 2015

Stagno's code is based on the WebRTC bug discovered in January 2015 by security researcher Daniel Roesler. Back then, Roesler found that WebRTC STUN servers, which intermediate WebRTC connections, will keep records of the user's public IP address, along with his private IP address, if the client is behind-NAT network, proxy, or VPN client.

The problem was that STUN servers would disclose this information to websites that had already negotiated an WebRTC connection with a user's browser.

Since then, many advertisers and law enforcement agencies have used this WebRTC-related bug to acquire a site's visitor's IP address. Learn more / En savoir plus / Mehr erfahren: https://www.scoop.it/t/securite-pc-et-internet/?&tag=VPN

|

|

Scooped by

Gust MEES

|

Heute feiert das Netz den Tag des Passworts. Wir haben dies zum Anlass genommen, Ihnen acht Tipps für den sicheren Umgang mit Passwörtern und anderen Sicherheitsvorkehrungen zu geben. Und einigen von Ihnen den Spiegel vorzuhalten. Learn more / En savoir plus / Mehr erfahren: https://www.scoop.it/t/securite-pc-et-internet?page=2&tag=Passwords

|

Scooped by

Gust MEES

|

Vulnerable in-vehicle infotainment systems have left some Volkswagen cars open to remote hacking, researchers warn. Over the last few years, automakers like Ford, Jeep, Nissan and Toyota have all suffered car-hacking vulnerabilities in their vehicles. Now, it looks like Volkswagen has been pulled into the mix after researchers discovered that in-vehicle infotainment (IVI) systems in certain Volkswagen-manufactured cars could be remotely hacked. Not only that, but it’s possible to pivot to more critical systems. Related PostsApril 25, 2018 , 11:30 am April 25, 2018 , 9:30 am April 19, 2018 , 1:17 pm The vulnerability was discovered in the Volkswagen Golf GTE and an Audi3 Sportback e-tron, which were both manufactured in 2015. Computest researchers Daan Keuper and Thijs Alkemade, who discovered the flaw, said that under certain conditions the IVI vulnerability could enable attackers to commandeer the on-board microphone to listen in on the conversations of the driver, turn the microphone on and off, and access the system’s complete address book and the conversation history. There is also a possibility of hackers tracking the car through the navigation system at any given time, they said. A Volkswagen spokesperson told Threatpost that the vehicles impacted are those produced with Discover Pro infotainment systems – Golf GTE and Audi A3 e-tron. Learn more / En savoir plus / Mehr erfahren: https://www.scoop.it/t/securite-pc-et-internet/?&tag=Cars https://www.scoop.it/t/securite-pc-et-internet/?&tag=iot

|

Scooped by

Gust MEES

|

A form of malware which uses fake Facebook Messenger messages to spread has suddenly surged back into life and has developed new tricks to steal passwords, steal cryptocurrency and engage in cryptojacking.

First uncovered in August last year, the malware used phishing messages over Facebook Messenger to direct victims to fake versions of websites like YouTube, at which point they are encouraged to download a malicious Chrome extension.

The malware has remained under the radar since then, at least until April when it appears to have suddenly spiked in activity, targeting Facebook users around the world.

Analysis by researchers at security company Trend Micro - which has dub the malware FacexWorm - said that while the malware is still spread via Facebook and exploits Google Chrome, many of its capabilities have been completely reworked.

New abilities include the capability to steal account credentials from selected websites, including Google as well as cryptocurrency websites. It also pushes cryptocurrency scams of its own and mines infected systems for additional currency.

But in order to conduct any of this activity, the malware needs to be installed on the system of a victim. Victims received a link out of the blue from a Facebook contact which directs to a fake YouTube page. Learn more / En savoir plus / Mehr erfahren: https://www.scoop.it/t/securite-pc-et-internet/?&tag=Facebook

|

Scooped by

Gust MEES

|

Drupal-Seiten werden angegriffen

Schon wieder eine sehr kritische Drupal-Lücke: CVE-2018-7602 ermöglicht einem Angreifer die Übernahme von Drupal-Seiten. Erste Angriffe werden bereits nach wenigen Stunden registriert.

Angreifer haben nur wenige Stunden nach Bekanntwerden einer erneuten kritischen Sicherheitslücke im Content-Management-System (CMS) Drupal begonnen, den Bug für Attacken auszunutzen. Sie nutzen dabei Code eines Proof-of-Concepts, der online verfügbar ist. Learn more / En savoir plus / Mehr erfahren: https://www.scoop.it/t/securite-pc-et-internet/?&tag=Drupal

|

Scooped by

Gust MEES

|

Die Schlösser von Millionen Hotelzimmern können Recherchen zufolge geknackt werden. Finnische IT-Experten fanden heraus, dass dazu eine einzige Hotelkarte ausreicht.

26. April 2018, 2:18 Uhr Quelle: ZEIT ONLINE, dpa, Reuters, ces

IT-Experte Timo Hirvonen hat das Rätsel um den Diebstahl eines Computers aus einem Hotelzimmer gelöst: diese Chipkarten. © Attila Cser/Reuters

Die elektronischen Schlösser in mehr als einer Million Hotelzimmertüren auf der ganzen Welt sind finnischen Sicherheitsexperten zufolge selbst mit alten Zugangskarten zu knacken. Zwei Mitarbeiter des Sicherheitsunternehmens F-Secure haben am Mittwoch eine Untersuchung zu der Schwachstelle veröffentlicht und damit wohl auch das Rätsel eines Laptop-Diebstahls 2003 in Berlin gelöst. Betroffen sind die Schlösser des Weltmarktführers Assa Abloy, eines schwedischen Unternehmens.

Timo Hirvonen und Tomi Tuominen zeigten Reportern von WDR, NDR und Süddeutscher Zeitung, wie der Einbruch ins Hotelzimmer gelingen kann, ohne Spuren zu hinterlassen. Lediglich eine einzige Hotelkarte reichte aus, um einen Generalschlüssel zu erstellen und damit alle Gästezimmer des jeweiligen Hotels zu öffnen. Der Vorgang dauert nur ein paar Sekunden. Darüber hinaus gelang es den IT-Experten über das Netzwerk der betroffenen Hotels auch Kundendaten auszulesen. Die beiden Finnen hatten sich zunächst in ihrer Freizeit damit beschäftigt, den ungeklärten Laptop-Diebstahl aufzuklären. Learn more / En savoir plus / Mehr erfahren: https://www.scoop.it/t/securite-pc-et-internet/?&tag=Traveling

|

Scooped by

Gust MEES

|

A new form of cryptocurrency mining malware uses a leaked NSA-exploit to spread itself to vulnerable Windows machines, while also disabling security software and leaving the infected computer open to future attacks.

The Python-based malicious Monero miner has been uncovered by researchers at security company Fortinet who've dubbed it PyRoMine. It first appeared this month and spreads using EternalRomance, a leaked NSA-exploit which takes advantage of what until a year ago had been an undisclosed SMB vulnerability to self-propagate through networks.

EternalRomance helped spread BadRabbit ransomware and is similar in many ways to EternalBlue, a second leaked NSA exploit which helped fuel WannaCry and NotPetya. Both exploits look for public-facing SMB ports, allowing them to deliver malware to networks.

Researchers discovered the malware was downloadable from a particular web address as a zip file, bundled with Pyinstaller, a program which packages programs written in Python into stand alone executables, meaning there's no need for Python to be installed on the compromised machine.

The malicious code behind PyRoMine appears to have been directly copied from a publicly shared EternalRomance implementation. Learn more / En savoir plus / Mehr erfahren: https://www.scoop.it/t/securite-pc-et-internet/?&tag=crypto-currency

|

Scooped by

Gust MEES

|

LinkedIn bug allowed data to be stolen from user profiles

Private profile data — like phone numbers and email addresses — could have been easily collected.

A bug in how LinkedIn autofills data on other websites could have allowed an attacker to silently steal user profile data.

The flaw was found in LinkedIn's widely used AutoFill plugin, which allows approved third-party websites to let LinkedIn members automatically fill in basic information from their profile -- such as their name, email address, location, and where they work -- as a quick way to sign up to the site or to receive email newsletters.

LinkedIn only allows whitelisted domains to have this functionality, and LinkedIn has to approve each new domain. Right now, there are dozens of sites in the top 10,000 websites ranked by Alexa that have been whitelisted by LinkedIn, including Twitter, Microsoft, LinkedIn, and more.

That means any of those websites can retrieve this profile data from users without their approval.

But if any of the sites contains a cross-site scripting (XSS) flaw -- which lets an attacker run malicious code on a website -- an attacker can piggy-back off that whitelisted domain to obtain data from LinkedIn.

And it turns out that at least one of them did. Learn more / En savoir plus / Mehr erfahren: https://www.scoop.it/t/securite-pc-et-internet/?&tag=LinkedIn

|

Scooped by

Gust MEES

|

|

Scooped by

Gust MEES

|

A little-known data firm was able to build 48 million personal profiles, combining data from sites and social networks like Facebook, LinkedIn, Twitter, and Zillow, among others -- without the users' knowledge or consent.

Localblox, a Bellevue, Wash.-based firm, says it "automatically crawls, discovers, extracts, indexes, maps and augments data in a variety of formats from the web and from exchange networks." Since its founding in 2010, the company has focused its collection on publicly accessible data sources, like social networks Facebook, Twitter, and LinkedIn, and real estate site Zillow to name a few, to produce profiles.

But earlier this year, the company left a massive store of profile data on a public but unlisted Amazon S3 storage bucket without a password, allowing anyone to download its contents.

The bucket, labeled "lbdumps," contained a file that unpacked to a single file over 1.2 terabytes in size. The file listed 48 million individual records, scraped from public profiles, consolidated, then stitched together. Learn more / En savoir plus / Mehr erfahren: https://gustmees.wordpress.com/2013/12/21/privacy-in-the-digital-world-shouldnt-we-talk-about-it/

|

Scooped by

Gust MEES

|

Microsoft präsentiert mit Azure Sphere eine neue Plattform zur Absicherung des Internet of Things (IoT). Dabei setzen die Redmonder auf ARM-Chipsets, Linux und die hauseigene Cloud.

Azure Sphere setzt sich aus speziellen Chipsets, einem Linux-Betriebssystem und Cloud-Diensten zusammen.

(Quelle: Microsoft )

Das Internet der Dinge stellt die IT-Sicherheit in Unternehmen vor gänzlich neue Herausforderungen. Die schiere Masse an vernetzten Endpunkten liefert eine breite Angriffsfläche für Cyberattacken und Malware-Infektionen. So wurden etwa 2016 im sogenannten Mirai-Botnet rund 100.000 IoT-Geräte kompromittiert und für DDoS-Angriffe auf den Web-Dienstleister Dyn missbraucht. Weitreichende Ausfälle von populären Internet-Diensten wie Twitter, Paypal, Netflix oder Spotify waren die Folge.

Dieser Problematik will Microsoft nun mit seiner neuen Azure Sphere begegnen, einer sicheren Plattform für IoT-Geräte. Dabei setzten die Redmonder auf ein mehrschichtiges Sicherheitskonzept, das sich aus einem Verbund aus Hardware und Software sowie der Cloud zusammensetzt. Zertifizierte ARM-Chipsets treffen auf ein Linux-basierte Azure Sphere OS und werden von Sicherheitsdiensten aus der Cloud unterstützt.

Learn more / En savoir plus / Mehr erfahren: https://www.scoop.it/t/securite-pc-et-internet/?&tag=iot

|

Scooped by

Gust MEES

|

Ein kleiner Schritt in Richtung Phishing-freie Welt? Schon länger ist bekannt, dass ein Login per Nutzername und Passwort nicht die sicherste Methode ist – Alternativen müssen her. Mozilla, Google und Microsoft unterstützen jetzt einen Login-Standard ohne Passwort-Eingabe.

Eine 2-Faktor-Authentifizierung mit einem zusätzlichen Code per SMS oder Mail gibt es bereits seit einigen Jahren, doch nur wenige Nutzer sichern über diese - eher unbequeme - Weise ihre Accounts ab. Login auch ohne Passwort? Das soll mit einem weiteren Standard, FIDO, möglich sein. Dabei funktioniert der Login etwa durch biometrische Verfahren - wie zum Beispiel dem Iris-Scanner oder Fingerabdruck, die das Smartphone entsperren - oder durch einen Token in Form von einem USB-Stick, der einfach am Schlüsselbund getragen werden kann. Wie das World Wide Web Consortium (W3C) und die FIDO-Allianz verkündeten, unterstützen künftig Firefox, Chrome und Edge die Schnittstelle zu FIDO für Webseiten: WebAuthn. Firefox unterstützt bereits mit der aktuellen Version, wohingegen Chrome und Edge erst mit kommenden Versionen in den nächsten Monaten nachrücken werden. Learn more / En savoir plus / Mehr erfahren: https://www.scoop.it/t/securite-pc-et-internet/?&tag=Browsers

|

Scooped by

Gust MEES

|

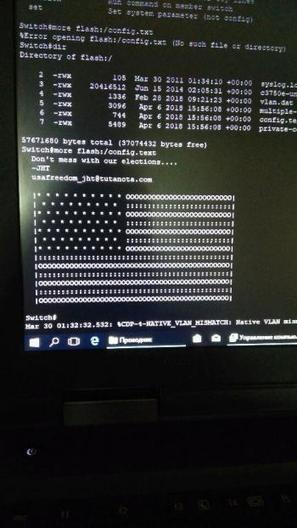

Unbekannte haben eine Sicherheitslücke in Cisco-Routern ausgenutzt und auf Systemen in Russland und Iran eine politische Botschaft hinterlassen. In westlichen Ländern hingegen schlossen sie die Lücke - behauptet zumindest eine anonyme E-Mail.

Hacker mit Sympathie für die USA nehmen für sich in Anspruch, am vergangenen Freitag zahlreiche Computersysteme in Russland und dem Iran über eine Sicherheitslücke gekapert und eine Abbildung der amerikanischen Flagge hinterlassen zu haben – zusammen mit dem Warnhinweis: "Don't mess with our elections..." (zu deutsch etwa: Mischt euch nicht in unsere Wahlen ein). Das meldet das Online-Magazin Motherboard.

"Don't mess with our elections..." Learn more / En savoir plus / Mehr erfahren: https://www.scoop.it/t/securite-pc-et-internet/?&tag=Cyberattacks

|

Your new post is loading...

Your new post is loading...

Unser Tipp zum Welt-Passwort-Tag! Virenscanner, Firewall, getrennte Benutzerkonten und Verschlüsselung, Windows ist mit vielen Security-Tools bereits ausgestattet. Was fehlt ist eine Lösung für sichere Passwörter.

Mit Passwörtern ist es so eine Sache. Wir müssen uns zu viele von ihnen merken, was in den meisten Fällen dazu führt, dass man entweder verschiedene einfache Passwörter verwendet oder sich auf wenige sehr sichere konzentriert. Beide Strategien bergen ein hohes Risiko. Besser ist es, jedem Benutzerkonto ein eigenes sehr sicheres Passwort zu spendieren. Dafür braucht es aber eine Merkhilfe.

Natürlich können Sie auch Ihrem Browser Passwörter anvertrauen, wir raten aber zu einem anderen Ansatz. Tools wie KeePass packen Passwörter in eine verschlüssette Datei und versiegeln den Zugriff mit einem Masterpasswort. Sie müssen sich selbst also nur noch ein starkes Passwort merken.

Mit dem Entschlüsseln Sie Ihre Passwort-Datenbank und holen sich daraus die Passwörter für sämtliche Internet-Dienste. Der große Vorteil: So können Sie für jeden Dienst ein eigenes, sehr sicheres Passwort verwenden.

Sie geben die Passwörter auch nicht aus der Hand, wie bei LastPass & Co. Stattdessen haben nur Sie die Kontrolle über Ihre Passwörter.

Learn more / En savoir plus / Mehr erfahren:

https://www.scoop.it/t/securite-pc-et-internet?page=2&tag=Passwords

https://www.scoop.it/t/securite-pc-et-internet/?&tag=Password+Managers